Active directory как пользоваться

Содержание:

Использование DNS (Domain Name System)

Система доменных имен, по-другому DNS, необходима для любой организации, подключенной к Интернету. DNS предоставляет разрешение имен между общими именами, такими как mspress.microsoft.com, и необработанные IP-адреса, которые используют компоненты сетевого уровня для связи.

Active Directory широко использует технологию DNS для поиска объектов. Это существенное изменение в сравнении с предыдущими операционными системами Windows, которые требуют, чтобы имена NetBIOS были разрешены IP-адресами, и полагаются на WINS или другую технику разрешения имен NetBIOS.

Active Directory работает лучше всего при использовании с DNS-серверами под управлением Windows 2000. Microsoft упростила для администраторов переход на DNS-серверы под управлением Windows 2000 путем предоставления мастеров миграции, которые управляют администратором через этот процесс.

Могут использоваться другие DNS-серверы. Однако в этом случае администраторы должны будут тратить больше времени на управление базами данных DNS. В чем заключаются нюансы? Если вы решите не использовать DNS-серверы под управлением Windows 2000, вы должны убедиться, что ваши DNS-серверы соответствуют новому протоколу динамического обновления DNS. Серверы полагаются на динамическое обновление своих записей, чтобы найти контроллеры домена. Это неудобно. Ведь, е сли динамическое обновление не поддерживается, обновлять базы данных приходится вручную.

Домены Windows и интернет-домены теперь полностью совместимы. Например, имя, такое как mspress.microsoft.com, будет определять контроллеры домена Active Directory, ответственные за домен, поэтому любой клиент с DNS-доступом может найти контроллер домена. Клиенты могут использовать разрешение DNS для поиска любого количества услуг, поскольку серверы Active Directory публикуют список адресов в DNS с использованием новых функций динамического обновления. Эти данные определяются как домен и публикуются через записи ресурсов службы. SRV RR следуют формату service.protocol.domain.

Серверы Active Directory предоставляют службу LDAP для размещения объекта, а LDAP использует TCP как базовый протокол транспортного уровня. Поэтому клиент, который ищет сервер Active Directory в домене mspress.microsoft.com, будет искать запись DNS для ldap.tcp.mspress.microsoft.com.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

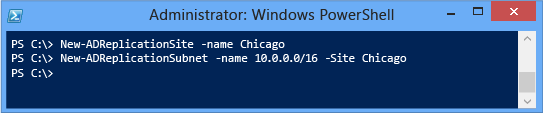

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Структура OU в Active Directory

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.

Приложение к статье. Служба доменных имен (DNS) в Active Directory

Напомню в двух словах, что служба

доменных имен организовывает разрешение доменных

имен в соответствующие IP-адреса и представляет собой

распределенную базу данных. Данные о доменах и принадлежащих

им хостах, образующие пространство имен ДНС, не концентрируются

в одном месте, а хранятся в виде фрагментов на отдельных

серверах, что позволяет говорить о распределенности

базы данных ДНС.

В операционной системе Windows 2000 служба

DNS осуществляет (может этого и не делать:-) динамическую

регистрацию клиентам своих доменных имен, что существенно

упрощает администрирование таких баз, которые еще принято

называть зонами. В Windows 2000 мы можем

реализовать размещение зоны в рамках службы каталогов

Active Directory (AD), что дает повышение отказоустойчивости,

доступности и управляемости службы. Многие механизмы,

использующие AD, также не могут обойтись без DNS. Суть

в том, что «локализация» ближайшего сервера

скажем глобального каталога (GC) происходит на основе

специального типа ресурсных записей, называемых локаторами

ресурсов, или как и обозначают — SRV-записи.

Эти записи используются для определения

местоположения серверов, предоставляющие услуги определенных

служб. SRV-запись является «синонимом»,

или еще говорят, DNS-псевдонимом службы. Записывается

это так:

_Service._Protocol.DnsDomainName

где: Service — название службы (это может быть kerberos,gc,

ldap и др.) Protocol — протокол, при помощи которого

клиенты могут подключиться к данной службе ( обычно это tcp,

udp); DnsDomainName — DNS-имя домена, к

которому принадлежит сервер (в нашем случае songi.local).

Для каждого DNS-домена формируется

набор SRV-записей, которые группируются в специальные

поддомены:

_msdcs — вспомогательный домен,

который используется для группировки ресурсных записей

о серверах, выполняющих специфические роли (такие как

например сервер глобального каталога или основной котроллер

домена).

Благодаря этому клиенты могут осуществлять

поиск серверов, основываясь не на имени службы, а на

роли, исполняемой искомым сервером. Псевдонимы, используемые

для создания ресурсных записей данного поддомена будут

выглядеть так:

_Service._Protocol.Dctype._msdcs.DnsDomainName

Параметр Dctype определяет роль сервера (pdc, dc, gc, domains). Например

сервера, выполняющие функции котроллера домена и принадлежащего к домену

songi.local, будет создан DNS-псевдоним:

_ldap._tcp.dc._msdcs.songi.local _sites — вспомогательный домен, используемый

для группировки ресурсных записей, отражающих физическую структуру

сети (с точки зрения узловой инфраструктуры).

Этот домен выполняет функцию контейнера

Этот домен выполняет функцию контейнера

для других поддоменов, имена которых соответствуют

именам узлов. Псевдонимы записываются в следующем формате:

_Service._Protocol.SiteName._sites.DnsDomainName

Когда осуществляется обращение к серверу DNS, запрос включает в себя

всю необходимую для поиска информацию (такую как наименование службы,

протокол, имя домена). Служба DNS в первую очередь пытается найти в

базе данных контроллер домена, принадлежащий к тому же узлу, что и «запрашивающий» нужную

службу. Для этого служба DNS просматривает все SRV-записи, ассоциированные

с данным узлом. Если в этом узле поиск оказывается неудачен, служба

DNS начинает просматривать записи других узлов.

Собственно говоря, перечисленные записи

сервисов нам вручную делать не придется, при установке

первого контроллера домена создадутся автоматически.

Однако понимание этих записей важно! Теперь представим

очень маловероятную ситуацию, но все же: некоторые записи

неправильно изменены вручную, или же случайно стерты

вообще. Это не повод паниковать

За формирование записей

отвечает служба NetLogon. В командной строке даем всего

лишь две команды:

net stop netLogon

net start NetLogon

Выполнив перезапуск службы, наши записи

будут автоматически созданы! Разумеется, что если в домене

были записи клиентских машин (А-записи) к примеру, то

их придется восстанавливать отдельно. Но достаточно воспользоваться

службой автоматической раздачи адресов DHCP, как эта

проблема тоже будет легко решена.

Форматы

Медийная реклама в Интернете представлена в различных формах, разнообразие которых позволяет подобрать наиболее эффективный инструмент для решения конкретных задач и под особенности целевой аудитории.

Баннеры

Медийную баннерную рекламу можно назвать наиболее распространенным и традиционным решением.

Существуют следующие разновидности баннеров.

- Стандартные, располагающиеся в отдельных блоках на странице и имеющие фиксированный размер (240 × 400, 72 8 × 90, 160 × 600 и др.). Могут быть статичными или с эффектами.

- Ричмедиа, которые сопровождаются анимацией, музыкой, имеют интерактивные элементы. Используют технологию flash.

- Поп-андеры – рекламные предложения, которые открываются на новой странице при клике на баннер, всплывающий над основным контентом. Часто вызывают негативную реакцию у аудитории, а сайты, размещающие такие промоматериалы, могут ранжироваться в Яндексе ниже.

- Растяжки – блоки, размещающиеся по всей ширине окна браузера, подстраиваются под его размеры при изменении. Располагаются, как правило, вверху страницы.

- Имитации, представляющие собой всплывающие внизу страницы тизеры, по внешнему виду и размеру схожие с сообщениями на сайтах интернет-знакомств, в соцсетях и т. д. Часто сопровождаются звуком.

Баннеры могут не показываться из-за установленного в браузере блокировщика рекламы, что необходимо учитывать.

Также существует явление баннерной слепоты: люди не замечают баннеры из-за их большого обилия всегда и везде, поэтому создание креативов требует тщательной проработки.

Яндекс предлагает размещение графического баннера не только на сайтах-партнерах и собственных проектах, но и в правом блоке органической выдачи по какому-либо запросу.

Такая контекстно-медийная реклама достаточно заметна.

Видео

Это относительно новый вид медийной рекламы, появившийся из-за взрывного роста популярности видеоконтента.

В зависимости от места расположения существуют следующие варианты.

- Преролл – ролик, просмотр которого активируется до загрузки основного видео. Наиболее распространенный вариант. Иногда его можно отключить после нескольких секунд просмотра, не досматривая до конца.

- Мидролл демонстрируется в середине. Достаточно редкий тип.

- Постролл – видеореклама в конце основного ролика.

- Оверлей – это баннер, как правило, небольшой и горизонтально ориентированный, показывающийся поверх видеоконтента, чаще всего внизу. Его можно закрыть.

Рекламные ролики в видеоформате, как правило, гораздо меньше по длительности, чем аналоги по телевидению. Сопровождаются ссылкой на рекламируемый сайт.

Аудио

Аудиоролики – достаточно редкий формат медийной рекламы в Интернете. Такое размещение можно встретить в сервисах Яндекса: в Яндекс.Музыке и Яндекс.Радио. Небольшое по продолжительности рекламное сообщение воспроизводится между музыкальными треками.

Брендирование

При этом способе вся площадка или какая-то ее часть оформляется в соответствии с брендом рекламодателя.

Чаще всего для этой цели используется подложка (задний фон), но могут брендироваться другие элементы, например изменяться курсор.

Все это не скрывается блокировщиком, а площадки выбираются наиболее популярные, что отражается на стоимости.

Дерево терминов и сайт

Дерево терминов используется для описания набора объектов в Active Directory. Что это? Простыми словами это можно объяснить при помощи древовидной ассоциации. Когда контейнеры и объекты объединены иерархически, они имеют тенденцию формировать ветви — отсюда и название. Связанным термином является непрерывное поддерево, которое относится к неразрывному основному стволу дерева.

Продолжая метафорию, термин «лес» описывает совокупность, которая не является частью одного и того же пространства имен, но имеет общую схему, конфигурацию и глобальный каталог. Объекты в этих структурах доступны всем пользователям, если это позволяет безопасность. Организации, разделенные на несколько доменов, должны группировать деревья в один лес.

Сайт — это географическое местоположение, определенное в Active Directory. Сайты соответствуют логическим IP-подсетям и, как таковые, могут использоваться приложениями для поиска ближайшего сервера в сети. Использование информации сайта из Active Directory может значительно снизить трафик в глобальных сетях.

Ad Exchange от Facebook и почему она прекратила свое существование

Facebook запустил свой собственный продукт Ad Exchange в 2012 году под названием FBX только для того, чтобы закрыть его примерно через четыре года в 2016 году. И не теряйте после этого доверие к programmatic процессам, доступным сегодня. Exchange’и все еще присутствуют и здесь остаются, по крайней мере, на данный момент.

Для FBX платформа предназначена только для пользователей настольных ПК. Это сыграло важную роль в решении Facebook о закрытии службы. С запуском Facebook их FAN (Facebook Audience Network), который позволяет рекламодателям продавать пользователям все платформы Facebook на мобильных, настольных и внешних источниках, сдвиг был неизбежным.

Сообщается, что изначально FBX приносил доходы в размере $ 300 – 500 млн в год. Тем не менее, акцент остается на мобильных и видео, поскольку оба этих канала растут с экспоненциальными скоростями. Хотя значения для FBX высоки, понятно, что Facebook хочет охватить всю их основу и привлечь рекламодателей на всех уровнях, особенно мобильных устройствах.

Переход от FBX к их собственным системам имеет смысл, они значительно продвинулись в совершенствовании рекламной технологии с 2014 года.

Резюме

Теперь у вас есть лучшее понимание Ad Exchange и то, как они вписываются в programmatic рекламную экосистему. Издателям, самый простой способ воспользоваться обменом объявлениями — получить доступ к AdX от Google, где рекламодатели AdSense и премиальные крупные бренды, которые привыкли платить более высокие ставки CPM, покупают медиа.

Определение леса

Чтобы иметь лес, вам нужно иметь несколько доменных деревьев. Этот сценарий может существовать, если вы хотите иметь разные разрешения для разных областей вашей сети. Таким образом, у вас может быть отдельный домен для каждого сайта, или вы можете захотеть оставить разрешения для определенных ресурсов или служб в вашей сети полностью отделенными от обычной системы сетевой аутентификации. Таким образом, домены могут перекрываться географически.

Сеть вашей компании может содержать много контроллеров домена и некоторые из них будут содержать одну и ту же базу данных, в то время как другие содержат разные разрешения.

Представьте, что ваша компания предоставляет услуги для пользователей в своей сети и хочет держите эти разрешения отдельно из ресурсов, доступных сотрудникам. Это создаст два отдельных домена. Если вы также используете Exchange Server для системы электронной почты вашей компании, у вас будет другой домен AD.

Хотя система электронной почты персонала, вероятно, будет иметь такое же доменное имя, что и веб-сайт, вы НЕ ДОЛЖНЫ хранить все домены с одинаковым корнем домена в одном и том же дереве. Таким образом, система электронной почты может иметь дерево одного домена, а пользовательская сеть может иметь отдельное дерево одного домена. Итак, в этом сценарии вы имеете дело с тремя отдельными доменами, которые образуют лес.

Домен Exchange вполне может иметь только один контроллер домена, потому что реальный сервер для системы электронной почты находится только в одном месте, и поэтому ему нужен только один доступ к базе данных аутентификации. Пользовательский домен может находиться только в одном месте — на сервере шлюза. тем не мение, Вы могли бы реализовать экземпляр контроллера домена вашего персонала для каждого из сайтов вашей компании. Таким образом, у вас может быть семь контроллеров домена, пять для домена персонала, один для домена пользователя и один для домена электронной почты.

Возможно, вы захотите разделить внутреннюю сеть на подразделы по офисным функциям, поэтому у вас будет раздел с учетными записями и отдел продаж без возможности взаимодействия. Это будут два дочерних домена родительского домена персонала, образующие дерево.

Одна из причин отделять сеть персонала от сети пользователя — это безопасность. Необходимость конфиденциальности во внутренней системе может даже распространяться на создание отдельного доменного имени для этой сети сотрудников, который не должен быть доведен до сведения широкой общественности. Этот шаг заставляет создавать отдельное дерево, потому что вы не можете иметь разные доменные имена, включенные в одно дерево. Хотя система электронной почты и система доступа пользователей имеют только один домен каждый, они также представляют дерево. Точно так же, если вы решили создать новый сайт с другое доменное имя, это не может быть объединено с администрацией первого сайта, потому что у него другое доменное имя.

Разделение домена персонала для создания дочерних доменов требует большего количества контроллеров домена. Вместо одного контроллера домена на сайт для сети сотрудников, теперь у вас есть три на сайт, что составляет 15 на пять сайтов.

Эти 15 штатных контроллеров домена должны быть реплицированы и скоординированы с отношениями древовидной структуры между тремя исходными доменами, сохраненными на каждом из пяти сайтов. Каждый из двух других контроллеров домена отличается и не будет частью процедур репликации домена персонала. На участке есть три дерева и один лес.

Как видно из этого относительно простого примера, сложность управления доменами, деревьями и лесами может быстро стать неуправляемой без комплексного инструмента мониторинга..

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

Установка и настройка Active Directory

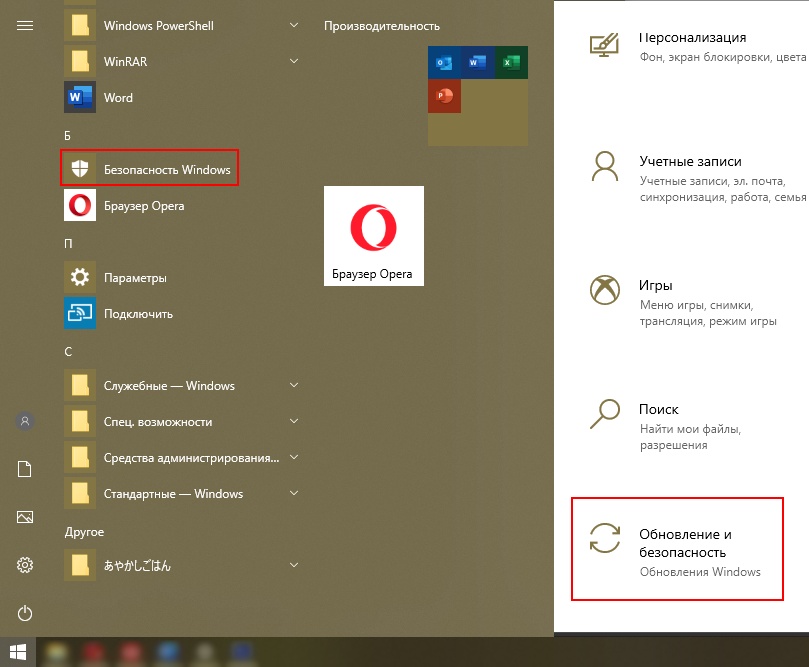

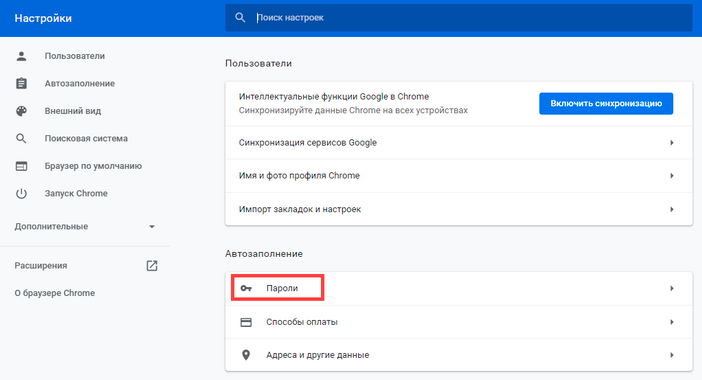

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурацииDNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройкаDHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.