Оснастка active directory пользователи и компьютеры windows 10

Содержание:

- Введение

- Импорт и экспорт подключений (с тегами) с помощью PowerShell

- RSAT for Windows 10 v1809

- Установка RSAT в Windows 10 в офлайн режиме

- Использует ли Windows Admin Center протокол CredSSP?

- Проверка конфигурации активации с помощью Active DirectoryVerifying the configuration of Active Directory-based activation

- Физическая структура

- How to Install Active Directory Users and Computers for Windows 10

- Установка и настройка Active Directory

- Регистрация сервера политики сети в другом домене

- Что такое резервное копирование?

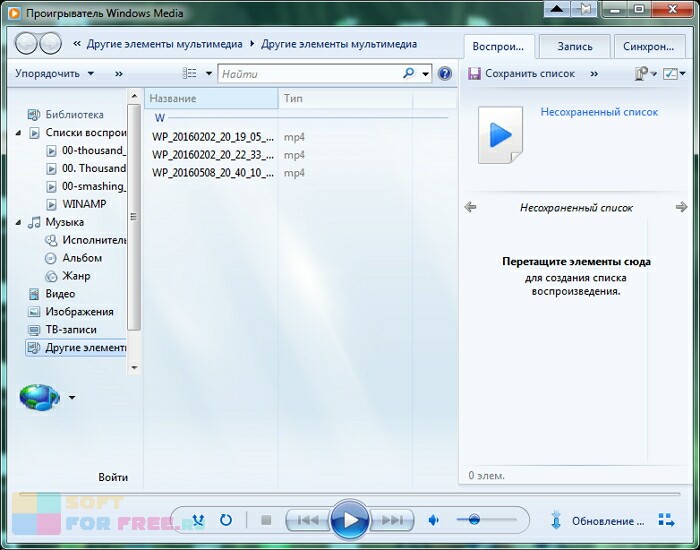

- Обучение на основе видео

- Общие сведения о параметрах Windows

- Установка RSAT в Windows 10 с помощью PowerShell

Введение

К очередному типу объектов Active Directory относятся объекты компьютеров. В доменных службах Active Directory компьютеры представлены в качестве учетных записей и объектов аналогично пользователям и используются для представления контроллеров доменов, клиентских компьютеров, а также рядовых серверов. Компьютеры входят в сеть домена так же, как и пользователи, проходя проверку подлинности. Также как и пользовательские учетные записи, компьютеры можно заключать в группы, назначать им доступ к сетевым ресурсам, управлять ими средствами групповых политик. У учетных записей компьютеров, аналогично записям пользователей есть атрибут objectClass. Но в отличие от пользовательской учетной записи, учетная запись компьютера состоит из имени с прикрепленным знаком доллара, а также пароля, который присваивается автоматически и автоматически меняется каждые 30 дней. Управление идентификацией компьютеров в качестве объектов учетных записей обусловлено тем, что абсолютно в любой организации компьютеры могут переходить от одного пользователя к другому, могут быть приобретены новые компьютеры, компьютеры могут устаревать и списываться, а также могут выходить из строя и отправляться на ремонт. Помимо создания учетных записей компьютеров, к основным административным задачам, выполняемым во время поддержки учетных записей компьютеров на протяжении их жизненного цикла можно отнести присоединение компьютеров к домену, сброс учетной записи, делегирование разрешения создания компьютеров, а также удаление компьютеров из домена.

Стоит помнить, что изначально учетная запись компьютера состоит в рабочей группе и для того, чтобы пользователь смог зайти в доменную сеть под своей учетной записью, нужно присоединить компьютер к домену. Основным недостатком рабочей группы является то, что каждая система поддерживает локальное хранилище объектов идентификации, которое называется базой данных диспетчера безопасности учетных записей (Security Accounts Manager) SAM и при входе пользователя система выполняет проверку подлинности на локальной машине. Причем присоединяемый компьютер должен содержать учетную запись в домене, которая включает в себя имя входа, идентификатор безопасности SID и пароль, указывающие, что данная учетная запись является принципалом безопасности. Перед тем как присоединять компьютер к домену вы должны убедиться, что данных компьютер соответствует следующим требованиям: у вас есть право на присоединение компьютера к домену, объект компьютера создан в домене, а также вы должны войти в присоединяемый компьютер как локальный администратор.

По умолчанию учетные записи компьютеров создаются в контейнере Computers, который является классом container и отличается от подразделения тем, что в данном контейнере вы не можете создавать дочернее подразделение и к нему невозможно привязать объекты групповых политик, что в производственной среде считается крайне неудобным. Поэтому вам перед тем как создавать учетные записи компьютеров, нужно спланировать подразделения, в которых будут храниться учетные записи компьютеров. В этой статье не будут описываться такие моменты, как создание подразделения для учетных записей компьютеров, присоединение компьютеров к домену, смена пароля для учетной записи компьютера, делегирование разрешений на создание учетных записей компьютера и удаление компьютеров. Все эти вопросы будут рассмотрены в одной из следующих статей. Из этой статьи вы узнаете о том, как можно создавать учетные записи компьютеров.

Импорт и экспорт подключений (с тегами) с помощью PowerShell

Формат CSV-файла для подключений для импорта

Формат CSV-файла начинается с четырех заголовков , за которыми следуют соединения, каждое в новой строке.

name (Имя) — полное доменное имя подключения

type — это тип соединения. Для соединений по умолчанию, включенных в Windows Admin Center, вы будете использовать одно из следующих.

| Тип подключения | Строка подключения. |

|---|---|

| Windows Server | msft.sme.connection-type.server |

| ПК с Windows 10 | msft.sme.connection-type.windows-client |

| Отказоустойчивый кластер | msft.sme.connection-type.cluster |

| Гиперконвергентный кластер | msft.sme.connection-type.hyper-converged-cluster |

tags (Теги) разделяются вертикальной чертой.

groupId используется для общих соединений. Используйте значение в этом столбце, чтобы сделать соединение общим.

Примечание

Изменение общих подключений ограничено администраторами шлюза. Любой пользователь может использовать PowerShell для изменения списка личных подключений.

RSAT for Windows 10 v1809

In Windows 10 v1809, RSAT can be now downloaded and installed through the Settings app or with the following PowerShell one-liner.

Get-WindowsCapability -Online | Where-Object { $_.Name -like "RSAT*" -and $_.State -eq "NotPresent" } | Add-WindowsCapability -Online

Settings > Apps > Manage Optional Features > Add a featureПример вывода информации об установленных в системе средствах удаленного администрирования (требуются права администратора):В русской версии Windows 10 1809, чтобы установить RSAT, нужно перейти в раздел Параметры -> Приложения -> Приложения и возможности -> Управление дополнительными компонентами -> Добавить компонент.

| January 2020 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

View All Archives

Categories

- https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/

- http://itisgood.ru/2018/07/25/ustanovka-osnastki-active-directory-v-windows-10/

- https://bga68.livejournal.com/543576.html

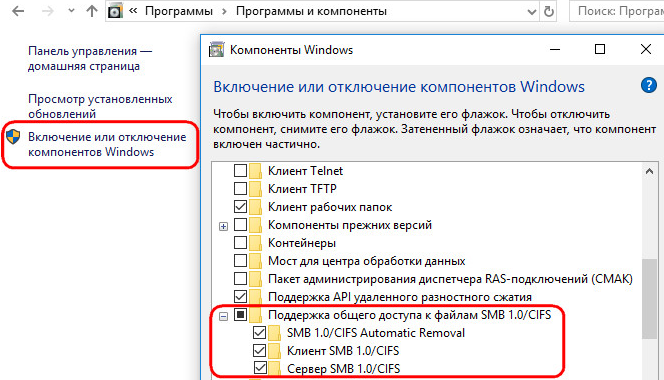

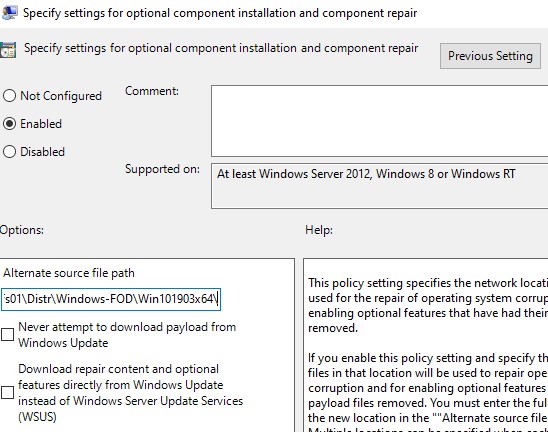

Установка RSAT в Windows 10 в офлайн режиме

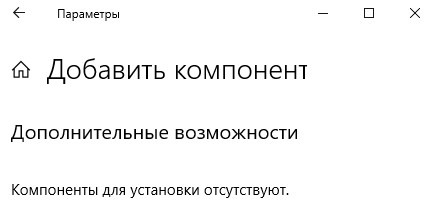

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, или в списке дополнительных компонентов вы не видите RSAT (Компоненты для установки отсутствуют), скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SCCM SUP сервера.

Рассмотрим, как установить RSAT в Windows 10 1903 в офлайн режиме (корпоративная сеть без прямого доступа в Интеренет).

Для офлайн установки RSAT нужно скачать ISO образ диска с FoD для вашей версии Windows 10 из вашего личного кабинета на сайте лицензирования Microsoft — Volume Licensing Service Center (VLSC). Образ называется примерно так: Windows 10 Features on Demand, version 1903.

Например, для Windows 10 1903 x64 нужно скачать образ SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор из множества *.cab файлов.

Теперь для установки компонентов RSAT на десктопе Windows 10 нужно указывать путь к данному сетевому каталогу с FoD. Например:

Также вы можете указать путь к каталогу с компонентами FoD с помощью рассмотренной выше групповой политики. Для этого в паромере Alternative source file path нужно указать UNC путь к каталогу.

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.

Использует ли Windows Admin Center протокол CredSSP?

Да, в некоторых случаях для Windows Admin Center требуется протокол CredSSP. Он нужен для передачи учетных данных для проверки подлинности на компьютеры за пределами определенного сервера, который вы используете для управления. Например, если вы управляете виртуальными машинами на сервере B, но хотите сохранить VHDX-файлы для этих виртуальных машин в общей папке, размещенной на сервере C, Windows Admin Center для доступа к общей папке необходимо использовать CredSSP для проверки подлинности на сервере C.

Windows Admin Center обрабатывает конфигурацию CredSSP автоматически после вывода запроса и получения согласия от вас. Прежде чем настроить CredSSP, Windows Admin Center проверит, есть ли в системе последние обновления CredSSP.

CredSSP в настоящее время используется в следующих случаях:

- при использовании дезагрегированного хранилища SMB в средстве виртуальных машин (пример выше);

- при использовании средства обновлений в решениях по управлению кластером отработки отказа или гиперконвергентным кластером, которое выполняет кластерное обновление.

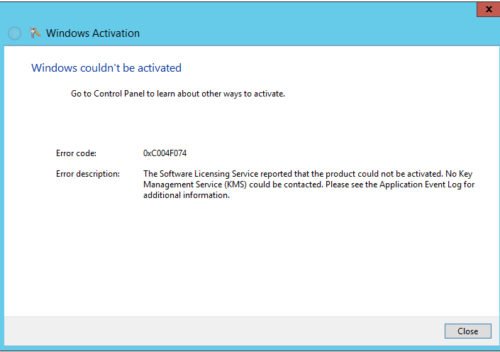

Проверка конфигурации активации с помощью Active DirectoryVerifying the configuration of Active Directory-based activation

Для проверки конфигурации активации с помощью Active Directory выполните следующие действия.To verify your Active Directory-based activation configuration, complete the following steps:

-

После настройки активации с помощью Active Directory запустите компьютер, использующий выпуск Windows, который настроен с корпоративным лицензированием.After you configure Active Directory-based activation, start a computer that is running an edition of Windows that is configured by volume licensing.

-

Если ранее компьютер был настроен с ключом MAK, замените его на ключ GVLK, выполнив команду slmgr.vbs /ipk и указав GVLK в качестве нового ключа продукта.If the computer has been previously configured with a MAK key, replace the MAK key with the GVLK by running the slmgr.vbs /ipk command and specifying the GLVK as the new product key.

-

Если компьютер не присоединен к домену, присоедините его.If the computer is not joined to your domain, join it to the domain.

-

Выполните вход на компьютер.Sign in to the computer.

-

Откройте проводник, правой кнопкой мыши щелкните Компьютер и выберите пункт Свойства.Open Windows Explorer, right-click Computer, and then click Properties.

-

Прокрутите страницу вниз до раздела Активация Windows и убедитесь, что этот клиент активирован.Scroll down to the Windows activation section, and verify that this client has been activated.

Примечание

Если вы используете оба типа активации— с помощью KMS и с помощью Active Directory, узнать, каким способом активирован клиент, может будет сложно.If you are using both KMS and Active Directory-based activation, it may be difficult to see whether a client has been activated by KMS or by Active Directory-based activation. Отключите KMS во время проверки или убедитесь, что используете клиентский компьютер, который еще не активирован службой KMS.Consider disabling KMS during the test, or make sure that you are using a client computer that has not already been activated by KMS. Кроме того, узнать, использовалась ли служба KMS, можно с помощью команды slmgr.vbs /dlv.The slmgr.vbs /dlv command also indicates whether KMS has been used.

Чтобы управлять отдельными активациями или применять несколько (массовых) активаций, пожалуйста, рассмотрите возможность использования VAMT.To manage individual activations or apply multiple (mass) activations, please consider using the VAMT.

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделений и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также можно определять на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. В более ранних версиях Windows для связи использовался NetBIOS . Active Directory полностью интегрирована с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Репликация внутри сайта выполняется часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это можно настроить и сделать идентичным внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связи сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит меньше прямых ссылок между сайтами, чем транзитивные соединения. Репликацию между сайтами можно настроить так, чтобы она происходила между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела домена по умолчанию.

How to Install Active Directory Users and Computers for Windows 10

If you are a Windows admin of your Windows 10 computer, you may wish to install Active Directory Users and Computers for Windows 10 as well as other Active Directory applications. All the remote server administration tools are not installed by default, but it can be installed very efficiently. Here’s how:

Step (1): First of all, you need to download remote server administration tools for Windows 10 and install it on your computer.

Download Link: Remote Server Administration Tools for Windows 10

**Attention Please** : Remote Server Administration Tools for Windows 10 can be installed ONLY on computers that are running the full release of Windows 10 Professional, Windows 10 Enterprise, or Windows 10 Education. In Simple words, Remote Server Administration Tools cannot be installed on Windows RT, computers with the Advanced RISC Machine (ARM) architecture, or other system-on-chip devices.

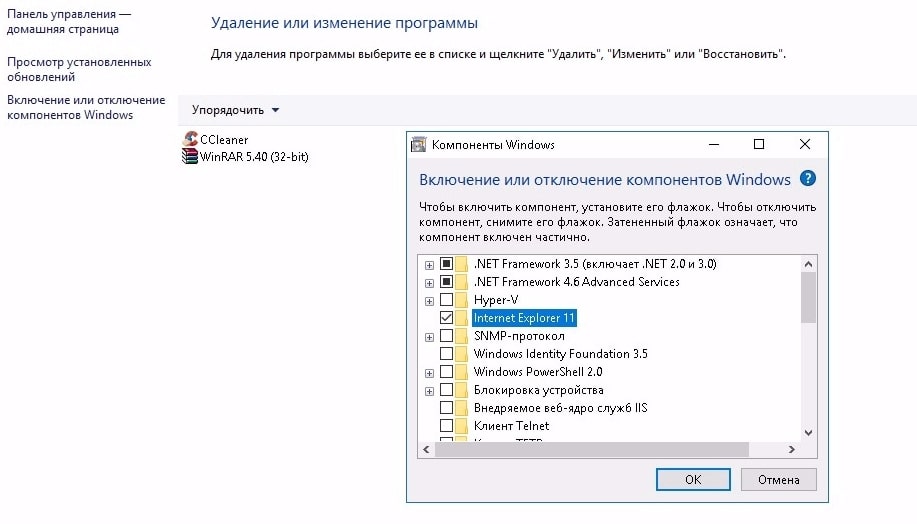

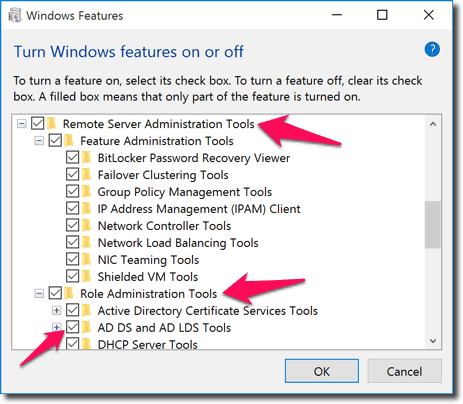

Step (2): Once you have installed the remote server administration tools, right-click on the Start button and then select “Control Panel” option.

Step (3): Now select the “Programs” option and from the “Programs and Features” section, click on the “Turn Windows features on or off” link option.

Step (4): On Windows Features dialog-box, scroll down and expand the “Remote Server Administration Tools” option.

Step (5): Next, expand “Role Administration Tools” option.

Step (6): And then expand “AD DS and AD LDS Tools” option too.

Step (7): Here you need to make sure that AD DS Tools is checked. Once you are sure, click on OK button.

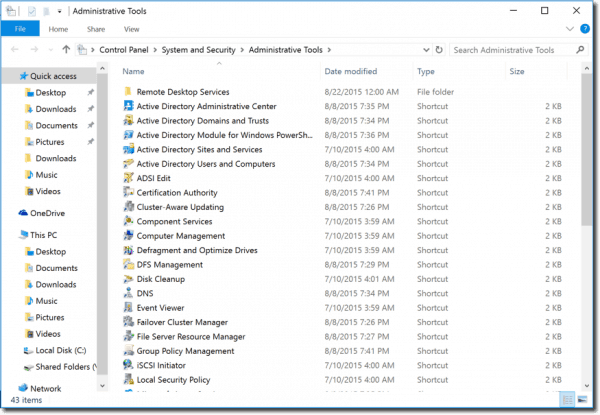

Step (8): Now go to Start menu and type in Administrative Tools in the search box. You will see the option of “Administrative Tools” in the search result.

Step (9): Open the Administrative Tools, select any of the Active Directory tools from there according to your requirement. That’s it!

Here’s the list of most common Administrative Tools and services which you will find on the Administrative Tools in Windows 10 page:

- Component Services

- Computer Management

- Defragment and Optimize Drives

- Disk Cleanup

- Event Viewer

- iSCSI Initiator

- Local Security Policy

- ODBC Data Sources

- Performance Monitor

- Print Management

- Resource Monitor

- Services

- System Configuration

- System Information

- Task Scheduler

- Windows Firewall with Advanced Security

- Windows Memory Diagnostic

Thus, you can see how simple is to install and use active directory users and computers on Windows 10 computers.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурацииDNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройкаDHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Регистрация сервера политики сети в другом домене

Чтобы предоставить серверу политики сети разрешение на чтение свойств входящих звонков учетных записей пользователей в Active Directory, сервер политики сети должен быть зарегистрирован в домене, в котором находятся учетные записи.

Эту процедуру можно использовать для регистрации сервера политики сети в домене, который не является членом домена.

Выполнить эти операции может только член группы Администраторы или пользователь с аналогичными правами.

Регистрация сервера политики сети в другом домене

-

На контроллере домена в диспетчер сервера выберите средства, а затем Active Directory пользователи и компьютеры. Откроется консоль Active Directory пользователи и компьютеры.

-

В дереве консоли перейдите к домену, в котором NPS должен считывать данные учетной записи пользователя, а затем щелкните папку Пользователи .

-

В области сведений щелкните правой кнопкой мыши Серверы RAS и IAS и выберите пункт свойства. Откроется диалоговое окно свойства серверов RAS и IAS .

-

В диалоговом окне свойства серверов RAS и IAS перейдите на вкладку члены , добавьте все НПСС, которые необходимо зарегистрировать в домене, а затем нажмите кнопку ОК.

Регистрация сервера политики сети в другом домене с помощью команд Netsh для NPS

-

Откройте командную строку или Windows PowerShell.

-

В командной строке введите следующую команду: netsh nps add registeredserver domain Server и нажмите клавишу ВВОД.

Примечание

В предыдущей команде domain — это доменное имя DNS домена, в котором вы хотите зарегистрировать NPS, а Server — имя компьютера NPS.

Что такое резервное копирование?

Параметры Windows обычно синхронизируются по умолчанию, но для некоторых параметров, таких как список установленных на устройстве программ, выполняется только резервное копирование. Служба архивации — только для мобильных устройств и в настоящее время недоступна для пользователей Enterprise State Roaming. Служба архивации использует учетную запись Майкрософт и сохраняет параметры и данные приложений в OneDrive. Если пользователь отключает синхронизацию на устройстве в разделе «Параметры», для данных приложения, которые обычно синхронизируются, выполняется только резервное копирование. Доступ к резервным копиям данных можно получить только с помощью операции восстановления во время первого запуска нового устройства. Резервные копии можно отключить с помощью параметров устройства, а управлять ими и удалять их можно через учетную запись OneDrive.

Обучение на основе видео

Далее приводятся несколько ссылок на видеоролики из семинаров конференции Microsoft Ignite 2019.

- Видео о Windows Admin Center, посвященное раскрытию возможностей гибридной среды Azure

- Видео о Windows Admin Center, посвященное новым возможностям и предстоящим переменам

- Видео об автоматическом отслеживании, защите и обновлении локальных серверов из Azure с помощью Windows Admin Center

- Видео о повышении эффективности благодаря сторонним расширениям Windows Admin Center

- Видео о дополнительных возможностях Windows Admin Center с рекомендациями по развертыванию, настройке и безопасности

- Видео о Windows Admin Center, посвященное эффективному совместному использованию System Center и Microsoft Azure

- Видео об использовании гибридных служб Microsoft Azure с Windows Admin Center и Windows Server

- Видео из интерактивной сессии вопросов и ответов, посвященное управлению гибридной средой сервера с помощью Windows Admin Center

- Видео с предоставлением схемы обучения для гибридных технологий управления

- Практическое занятие по Windows Admin Center и гибридной среде

Далее приведено несколько ссылок на видеоролики из сеансов конференции Windows Server Summit 2019.

- Видео о гибридной среде и Windows Admin Center

- Видео, посвященное новым возможностям Windows Admin Center версии 1904

А вот несколько дополнительных ресурсов:

- Видео о переосмыслении управления сервером Windows Admin Center

- Видео об управлении серверами и виртуальными машинами в любом расположении с помощью Windows Admin Center

- Как приступить к работе с Windows Admin Center

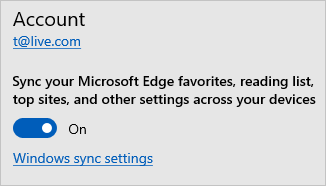

Общие сведения о параметрах Windows

Пользователи могут включить или отключить на устройствах Windows 10 синхронизацию для следующих групп параметров.

- Тема: фон рабочего стола, плитка пользователя, расположение панели задач и т. д.

- Параметры Internet Explorer: журнал браузера, введенные URL-адреса, избранное и т. д.

- Пароли: диспетчер учетных данных Windows, в том числе профили Wi-Fi

- Языковые параметры: орфографический словарь, языковые параметры системы.

- Специальные возможности: экранный диктор, экранная клавиатура, экранная лупа.

- Другие параметры Windows: см. раздел «Подробнее о параметрах Windows».

- Параметры браузера Microsoft Edge: избранное в Microsoft Edge, список для чтения и другие параметры

Примечание

Данные в этой статье относятся к устаревшей версии браузера Microsoft Edge на основе HTML, который поставлялся в комплекте с Windows 10 в июле 2015 года. Эти данные неприменимы к новому браузеру Microsoft Edge на платформе Chromium, выпущенному 15 января 2020 года. Дополнительные сведения о поведении синхронизации для нового браузера Microsoft Edge см. в статье Синхронизация браузера Microsoft Edge.

Пользователи могут включать и отключать синхронизацию групп параметров браузера Microsoft Edge (избранное, список для чтения), используя пункты меню «Параметры» браузера Microsoft Edge.

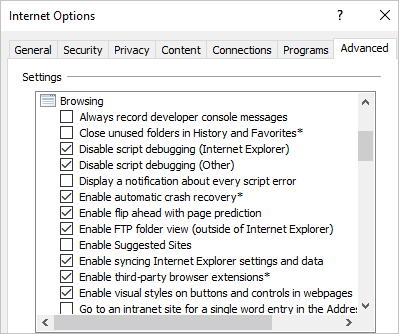

В Windows 10 версии 1803 или более поздней версии пользователи могут включить или отключить синхронизацию группы параметров Internet Explorer («Избранное», введенные URL-адреса) с помощью пункта меню»Параметры».

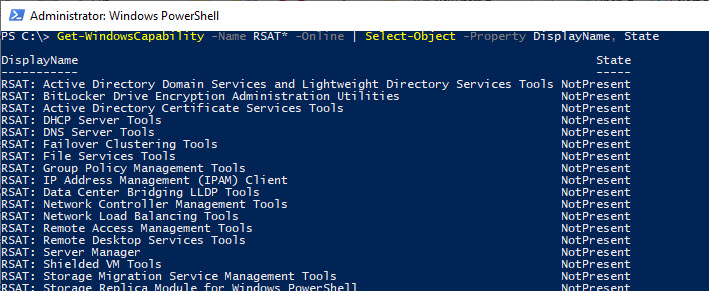

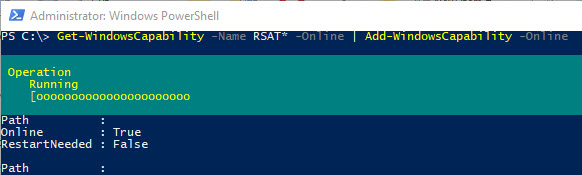

Установка RSAT в Windows 10 с помощью PowerShell

Вы можете установить компоненты администрирования RSAT с помощью PowerShell. В этом примере мы покажем, как управлять компонентами RSAT в Windows 10 1903.

С помощью следующей команды можно проверить, установлены ли компоненты RSAT в вашем компьютере:

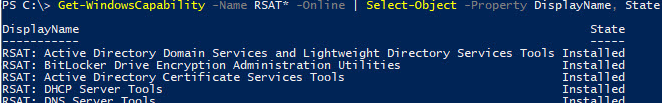

Можно представить статус установленных компонентов RSAT в более удобной таблице:

Как вы видите, компоненты RSAT не установлены (NotPresent).

Для установки данных опций Windows можно использовать командлет Add-WindowsCapacity.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC и модуль Active Directory для Windows Powershell), выполните команду:

Add-WindowsCapability –online –Name “Rsat.ActiveDirectory.DS-LDS.Tools

Для установки консоли управления DNS и модуля PowerShell DNSServer, выполните:

Add-WindowsCapability –online –Name “Rsat.Dns.Tools

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Чтобы установить только отсутствующие компоненты RSAT, выполните:

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.