Как проверить dns-запись домена

Содержание:

- DNS-записи домена — введение

- А-запись

- CNAME record format

- What’s a CNAME record?

- Теги Etag

- CNAME Records

- Структура доменного имени

- Секция ответа

- Расширения

- View — ограничение видимости зон

- Зона прямого просмотра

- Restrictions on CNAME Records

- Доменные имена

- Способы проверки DNS-записей домена

- Вопрос

- Зоны DNS

- Ресурсные записи DNS

DNS-записи домена — введение

Доменные имена

Общая группа доменов указывается справа. В приведенных ниже примерах домен верхнего уровня или TLD — это .com.

example.com mail.hello.example.com

Каждое значение слева от TLD отделяется точкой, и называются поддоменами. hello и mail соответственно являются поддоменами второго и третьего уровня. Субдомены используются для идентификации определенных компьютеров или служб.

Серверы имен

Выбор и указание сервера DNS является неотъемлемой частью владения доменом. Иначе клиентские устройства не будут знать, где найти информацию о DNS.

Серверы имен размещают информацию о домене DNS в текстовом файле, который называется файлом зоны. Они также известны как записи Start of Authority (SOA). Вы можете разместить свою информацию DNS на серверах имен в одном из нескольких мест:

- Регистратор домена;

- Ваш собственный DNS-сервер;

- Сторонний DNS-хостинг.

DNS-записи и файлы зон

Записи DNS сопоставляют доменные имена с IP-адресами. Затем DNS-записи автоматически объединяются в файл зоны, что позволяет подключенным устройствам искать правильный IP-адрес домена. Если вы решите использовать серверы имен Linode, диспетчер DNS поможет создать файл зоны. Он содержит следующие записи:

; example.com $TTL 86400 @ IN SOA ns1.linode.com. admin.example.com. 2013062147 14400 14400 1209600 86400 @ NS ns1.linode.com. @ NS ns2.linode.com. @ NS ns3.linode.com. @ NS ns4.linode.com. @ NS ns5.linode.com. @ MX 10 mail.example.com. @ A 12.34.56.78 mail A 12.34.56.78 www A 12.34.56.78

Файл зоны каждого домена включает в себя адрес электронной почты администратора домена, серверы имен и DNS-записи. Вы можете создавать множество записей для любого количества поддоменов.

Разрешение DNS

Доменное имя должно быть переведено на IP-адрес. DNS сопоставляет понятные пользователю доменные имена (example.com) с IP-адресами (192.0.2.8). Это происходит в специальном текстовом файле, называемом файлом зоны. В нем перечислены домены и соответствующие им IP-адреса. Файл зоны похож на телефонную книгу, в которой имена совпадают с адресами улиц.

Вот как работает процесс поиска DNS:

- Вы вводите доменное имя, например com,в адресную строку браузера.

- Компьютер подключен к интернету через провайдера (ISP). DNS-преобразователь интернет-провайдера запрашивает у корневого сервера имен соответствующий сервер имен TLD.

- Корневой DNS-сервер отвечает IP-адресом для сервера имен .com.

- DNS-распознаватель провайдера использует IP-адрес, полученный от корневого сервера имен.

- Сервер имен .comотвечает IP-адресом сервера имен com.

- DNS-распознаватель ISP считывает файл зоны с сервера имен домена.

- Файл зоны показывает, какой IP-адрес соответствует домену.

- Теперь, когда у провайдера есть IP-адрес для com, он возвращает его браузеру, который затем обращается к серверу сайта.

Описанный выше сценарий выполняется, если у провайдера нет информации о запрашиваемом домене. На самом деле провайдеры кэшируют данные о DNS после того, как получили ее в первый раз. Это ускоряет поиск и снижает нагрузку на DNS-серверы.

Но кэширование может стать проблемой, если вы недавно внесли изменения в информацию о DNS. Для ее решения измените значение времени жизни файла зоны (TTL), чтобы обновление DNS происходило быстрее.

А-запись

Запись A (address) — одна из ключевых ресурсных записей Интернета. Она нужна, чтобы связать домен с IP-адресом сервера. Пока не прописана А-запись, сайт не будет работать. Когда вы вводите название сайта в адресную строку браузера, по А-записи DNS определяет, с какого сервера нужно открывать ваш сайт.

Как добавить А-запись

Выполните шаги 1-6 инструкции выше.

Затем в поле Субдомен укажите имя поддомена или значок @ (если хотите выбрать ваш основной домен);

В поле Значение — IP-адрес сервера сайта, который будет открываться по имени домена. Узнать IP-адрес можно по инструкции: Как узнать и изменить IP-адрес сайта?

Нажмите Сохранить:

Готово, ресурсная запись добавлена в зону домена.

Изменения вступят в силу в течение часа.

CNAME record format

The structure of an A record follows the standard top-level format definition defined . The RDATA section is composed of one single element:

| Element | Description |

|---|---|

| domain-name | A domain name which specifies the canonical or primary name for the record. |

The canonical representation is:

where is a fully-qualified domain name such as .

In DNSimple, the CNAME record is represented by the following customizable elements:

| Element | Description |

|---|---|

| Name | The host name for the record, without the domain name. This is generally referred to as “subdomain”. We automatically append the domain name. |

| TTL | The time-to-live in seconds. This is the amount of time the record is allowed to be cached by a resolver. |

| Content | The domain-name the CNAME maps to. |

What’s a CNAME record?

CNAME records can be used to alias one name to another. CNAME stands for Canonical Name.

A common example is when you have both and pointing to the same application and hosted by the same server. To avoid maintaining two different records, it’s common to create:

- An record for pointing to the server IP address

- A record for pointing to

As a result, points to the server IP address, and points to the same address via . If the IP address changes, you only need to update it in one place: just edit the A record for , and automatically inherits the changes.

A CNAME record must always point to another domain name, never directly to an IP address. DNSimple’s record editor will warn you if you try to point a CNAME record to an IP address. The sidebar to the right of editing the CNAME encourages you to visit the support article to learn the difference between A, CNAME, ALIAS, and URL records. It also warns you that CNAMEs must be unique to other records.

The DNS A record is specified by RFC 1035.

Теги Etag

Предположим, что два человека или два процесса пробуют изменить запись DNS одновременно. У какого из них это получится? И будет ли этот человек или процесс знать, что они заменили изменения кого-то другого?

Служба Azure DNS использует теги Etag для безопасной обработки параллельных изменений одного ресурса. Теги ETag не связаны с . С каждым ресурсом DNS (зоной или набором записей) связан Etag. При извлечении ресурса также передается его значение Etag. При обновлении ресурса вы можете вернуть Etag, чтобы служба Azure DNS могла сопоставить его с Etag на сервере. Так как каждое обновление ресурса приводит к повторному созданию Etag, несовпадение Etag указывает на параллельное изменение. Теги Etag можно также использовать при создании ресурса для проверки того, что ресурс не существует.

По умолчанию PowerShell для Azure DNS использует теги Etag для блокировки одновременных изменений зон и наборов записей. С помощью необязательного параметра -Overwrite можно отключить проверки тегов Etag. В этом случае все одновременные изменения перезаписываются.

На уровне API REST службы Azure DNS теги Etag указываются с помощью заголовков HTTP. Их поведение описывается в следующей таблице:

| Заголовок | Поведение |

|---|---|

| None | PUT всегда завершается успешно (без проверки Etag) |

| If-match <etag> | PUT завершается успешно, только если ресурс существует и Etag соответствует |

| If-match * | PUT завершается успешно, только если ресурс существует |

| If-none-match* | PUT завершается успешно, только если ресурс не существует |

CNAME Records

CNAME record is an abbreviation of Canonical Name Records, which is responsible for the aliases of the real host name of a computer, all enabled by DNS. It is needed when multiple domain names are resolved to one and the same IP address by a DNS server. It is important to know that a computer can have an unlimited number of CNAME aliases, but you must set a separate CNAME record in the database for each one of them.

Examples:

; zone fragment for example.com$TTL 2d ; zone default = 2 days or 172800 seconds$ORIGIN example.com.

….server1 IN A 192.168.0.5www IN CNAME server1

ftp IN CNAME server1

; zone file fragment for example.comjoe IN A 192.168.254.5 www IN CNAME joe ; canonical name is joe.example.com.www IN CNAME joe.example.com.

; exactly the same as aboveftp IN CNAME www.example.com. ; not very good practice

; better practice to achieve same

; result as ftp CNAME above

; by re-defining the same physical host with 2 A recordsftp IN A 192.168.254.5

; next line redirects marta.example.com to

; maria.another.commarta IN CNAME maria.another.com.

Using our advanced Custom DNS Manager tool, NTC Hosting customers are able to add, edit or delete CNAME records with a few mouse clicks. To add a CNAME record you need only to log in your web hosting control panel, to navigate to the Custom DNS Records section and to choose CNAME from the ‘Type’ drop-down list.

Then you need to add the URL you wish your domain to point to and adjust the TTL settings (they are set to 3600 seconds by default).

You may need to set CNAME records to your domain(s) on various occasions — if you need to point a subdomain to an external server (different from the one of your host) without having to use the IP address of that server directly; when you wish to create generic names or when you rename a host and do not need its current name anymore.

Through the Custom DNS Records section of your web hosting Control Panel with NTC Hosting you can set your own CNAME records to your domain name(s). Simply choose the domain name from the drop-down list and input the corresponding CNAME record value.

Note: A CNAME record must always point to an IP address or an hostname. If a CNAME entry is pointed to another CNAME records, this can cause an DNS loop. Other DNS records should also not be pointed to a CNAME record.

Структура доменного имени

Вместо обычных имен компьютеров, которые состоят из одного слова в системе DNS используются доменные имена. Имя компьютера состоит из нескольких частей, которые отделены друг от друга точками. Например, веб-сервер сайта о Мобильной связи и Технологиях имеет следующие имя www.zvondozvon.ru. Имя состоит из следующих частей ru это домен верхнего уровня, следующий домен отделён от него точкой zvondozvon домен второго уровня, и последний компонент www это имя компьютера в домене второго уровня.

Корневой домен

Важным элементом доменного имени, которое обычно не пишут, является корневой домен, он указывается точкой в конце. Если вы не укажете точку, то ничего страшного не произойдет, она подразумевается в конце каждого доменного имени.

Дерево доменных имен

Доменные имена образуют дерево. Корнем дерева является корневой домен, который представлен точкой. Затем идут домены верхнего уровня, которые бывают трех типов:

- Домены для различных типов организаций, которые используются, как правило внутри США (org, com, net). Домен org для некоммерческих организаций, com для коммерческих организаций, net для организации связанных с компьютерными сетями, есть также и другие домены.

- Тип доменов верхнего уровня, домены для стран. Каждая страна имеет свой домен. Домен Россия ru, домен Великобритании uk, и относительно недавно появились новые типы доменов верхнего уровня в которых можно использовать не только символы английского алфавита. Для России это домен рф.

- Затем идут домены второго уровня, например cisco.com, yandex.ru или яндекс.рф русскими буквами.

- На третьем уровне могут находиться, как домены следующего уровня их называют поддомены или адреса компьютера в домене второго уровня. Например, в домене yandex.ru есть компьютеры с адресами www.yandex.ru веб-сервер компании yandex, maps.yandex.ru сервер яндекс карт, такси.yandex.ru сервер яндекс такси и большое количество других серверов.

Доменная зона

Важным понятием в системе DNS является доменная зона. Это запись адресов всех компьютеров и всех поддоменов в некотором домене.

Корневая доменная зона содержит записи всех поддоменов первого уровня (org com net ru uk рф). Зона ru содержит записи всех доменов второго уровня (yandex urfu), зона urfu.ru записи всех поддоменов и всех компьютеров в домене urfu, и вот здесь еще показаны две отдельные зоны для разных институтов urfu, институт естественных наук (ins) и институт математики и компьютерных наук (imkn). Эти зоны содержат DNS-записи, о компьютерах соответствующих институтов.

Доменная зона является некоторым аналогом файла itc/hosts только в ней содержится не вся информация об именах компьютерах в сети, а некоторый ее фрагмент. Доменные зоны распределены по серверам DNS. Одну и ту же доменную зону может обслуживать несколько серверов DNS.

Например, корневую зону обслуживают больше всего серверов, так как к ним больше всего запросов. Все корневые серверы DNS содержат одинаковые записи. Зону ru также обслуживает несколько серверов DNS, у которых одна и та же база данных записи и доменов второго уровня.

Необязательно иметь выделенные DNS сервер для каждой доменной зоны, например DNS-сервер urfu может обслуживать зоны urfu.ru и ins.urfu.ru, а институт математики и компьютерных наук может иметь свой выделенный DNS сервер, который будет обслуживать зону imkn.urfu.ru.

Важным понятием в системе DNS является делегирование. Например DNS-сервер urfu отвечает за зону urfu.ru, но только часть информации об этой зоне хранится непосредственно на этом сервере, то что относится к urfu.ru и ins.urfu.ru. А для зоны imkn.urfu.ru создан отдельный сервер, таким образом сервер urfu.ru делегирует полномочия управления под доменом imkn.urfu.ru другому серверу. Чтобы было возможно делегирование на DNS сервере urfu.ru делаются соответствующие конфигурационные записи, которые указывают на DNS-сервер ответственный за зон, в нашем случае imkn.urfu.ru.

Инфраструктура DNS

Инфраструктура системы доменных имен состоит из следующих компонентов.

Дерево серверов DNS, которые мы рассмотрели выше, клиент DNS это как правило наш компьютер, и сервер разрешения имен DNS по-английски его называют DNS resolver, он получает запрос от клиента и выполняет поиск необходимого ip-адреса в дереве доменных имен.

Секция ответа

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | | / / / NAME / | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TYPE | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | CLASS | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TTL | | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | RDLENGTH | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--| / RDATA / / / +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

C0 0C - NAME 00 01 - TYPE 00 01 - CLASS 00 00 18 4C - TTL 00 04 - RDLENGTH = 4 байта 5D B8 D8 22 - RDDATA

-

: Этой URL, чей IP-адрес содержится в данном ответе. Он указан в сжатом формате:

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | 1 1| OFFSET | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

Первые два бита установлены в значение 1, а следующие 14 содержат беззнаковое целое, которое соответствует смещению байт от начала сообщения до первого упоминания этого имени.

В данном случае смещение составляет c0 0c или двоичном формате:1100 0000 0000 1100

То есть смещение байт составляет 12. Если мы отсчитаем байты в сообщении, то можем найти, что оно указывает на значение 07 в начале имени example.com.

- и : Здесь используется та же схема имён, что и в секциях и выше, и такие же значения.

- : 32-битное беззнаковое целое, которое определяет время жизни этого пакета с ответом, в секундах. До истечения этого интервала результат можно закешировать. После истечения его следует забраковать.

- : Длина в байтах последующей секции . В данном случае её длина 4.

- : Те данные, которые мы искали! Эти четыре байта содержат четыре сегмента нашего IP-адреса: 93.184.216.34.

Расширения

- Составить запрос для произвольного доменного имени

- Запрос на другой тип записи

- Отправить запрос с отключенной рекурсией

- Отправить запрос с доменным именем, которое не зарегистрировано

Шестнадцатеричные

| Десятичный | Hex | Двоичный | Десятичный | Hex | Двоичный |

|---|---|---|---|---|---|

| 0000 | 8 | 8 | 1000 | ||

| 1 | 1 | 0001 | 9 | 9 | 1001 |

| 2 | 2 | 0010 | 10 | A | 1010 |

| 3 | 3 | 0011 | 11 | B | 1011 |

| 4 | 4 | 0100 | 12 | C | 1100 |

| 5 | 5 | 0101 | 13 | D | 1101 |

| 6 | 6 | 0110 | 14 | E | 1110 |

| 7 | 7 | 0111 | 15 | F | 1111 |

View — ограничение видимости зон

Использование ограничения видимости позволяет применять различные опции по отношению к различным клиентам.

Опция вступают в действие в зависимости от ip адреса клиента — источника запроса.

Это позволяет использовать разные данные по одной и той-же зоне для разных клиентов.

Для внутренних клиентов мы должны разрешить рекурсивные запросы, для внешних — запретить.

В конфигурационном файле необходимо запретить рекурсию по-умолчанию (закомментировать).

На рубеже версии 9.5 поведение этого флажка меняется, на новых версиях надо оставить строчку включенной.

На версии 9.8.4 поведение такое:

- allow-recursion { any; }; view recusion yes; — разрешает рекурсию. (на нерекурсивный запрос дает хинт root-list);

- allow-recursion { any; }; view recusion no; — запрещает рекурсию молча (no answer);

- allow-recursion { none; }; view recusion yes|no; — запрещает рекурсию (REFUSED);

- закомментарен allow-recursion { none; }; view recusion yes|no; — запрещает рекурсию (REFUSED);

Т.е. для нас актуальны первые два варианта.

Выключить проверку DNSSEC. Требуется если мы в лабораторных условиях сквоттим TLD.

Конфигурация зон /etc/bind/named.conf

Обратите внимание: при запрете рекурсии внутри view перестанут работать CNAME на посторонние зоны.

При дублировании зон в областях видимости не забывайте прописать после NS записи еще и A-запись для вашего dns-сервера.

Внешние клиенты тоже должны знать ip адрес вашего NS.

Пример:

Если этого не сделать, в ответ на запрос к любому имени в зоне сервер будет отвечать ошибкой «ServerFail»:

Зона прямого просмотра

Зоны прямого просмотра делегируются нам владельцем родительского домена.

Пример файла зоны, для которой мы являемся мастером (SOA ns1.model.local.)

Сервер ns.example.com. указан в качестве вторичного.

Параметры времени жизни записи:

- TTL — время, на которое запись считается действительной, после выдачи сервером. Записи в кэше хранятся в течение TTL.

- Negative Cache TTL — время действия ответа об отсутствии записи (NXDOMAIN). Запись о том, что запрошенное имя не существует хранится в кэше на это время.

TTL можно задавать отдельно для каждой записи. Negative Cache TTL — действует на зоны в целом.

Restrictions on CNAME Records

- A CNAME cannot be placed at the root domain level, because the root domain is the DNS Start of Authority (SOA) which must point to an IP address.

- CNAME records must point to another domain name, never to an IP address.

- A hostname defined in a CNAME record must have no other resource records of other types (MX, A, etc.), except for DNSSEC records like RRSIG and NSEC.

- CNAME records can point to other CNAME records, but this is not considered a good practice as it is inefficient.

- MX and NS records must never point to a CNAME alias.

- Domains that are used for e-mail may not have a CNAME record — this can have undesirable results with different mail servers.

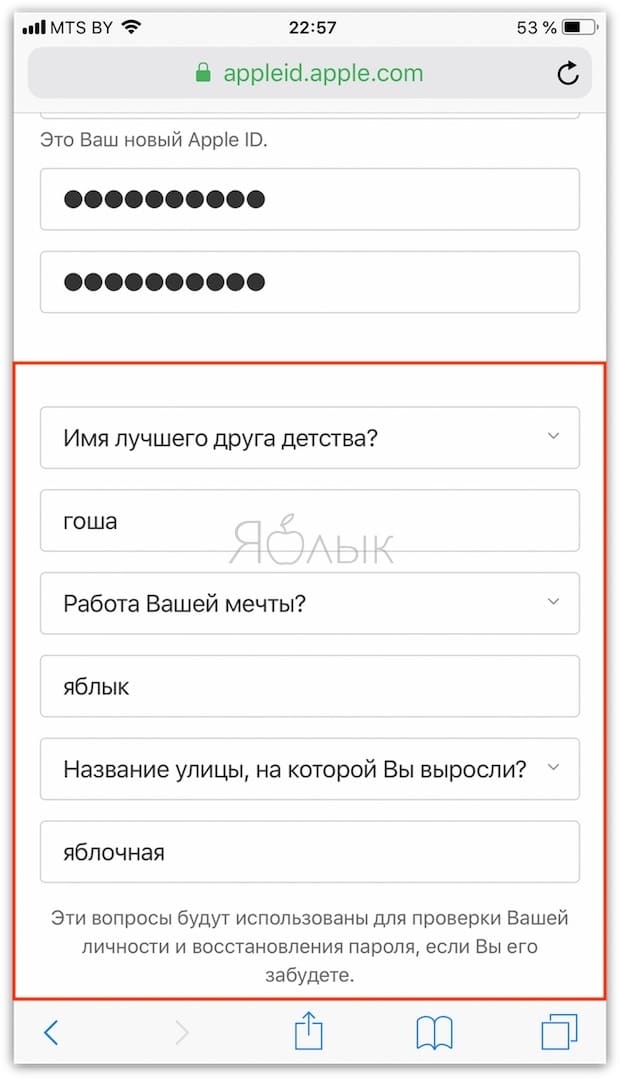

Доменные имена

Система доменных имен — это иерархия доменов. Иерархия начинается с корневого домена с именем ‘ . ‘. Ниже находятся домены верхнего уровня, такие как com, net, org, uk и jp. Под ними расположены домены второго уровня, например org.uk и co.jp. Эти домены в иерархии DNS глобально распределены на DNS-серверах по всему миру.

Регистратор доменных имен — это организация, которая позволяет приобрести доменное имя, например . Купив доменное имя, вы получаете право управлять иерархией DNS под этим именем, например настроить перенаправление на веб-сайт вашей компании при вводе адреса . Регистратор может размещать домен на своих собственных серверах доменных имен от вашего имени, либо вы можете указать альтернативные серверы доменных имен.

Azure DNS предоставляет глобально распределенную инфраструктуру серверов доменных имен высокого уровня доступности, которую можно использовать для размещения вашего домена. Размещая домены в Azure DNS, вы можете управлять своими записями DNS с помощью тех же учетных данных, API, инструментов, выставления счетов и поддержки, что и в других службах Azure.

Azure DNS в настоящее время не поддерживает приобретение доменных имен. Если необходимо приобрести доменное имя, требуется использовать регистратор доменных имен стороннего поставщика. Регистратор обычно взимает небольшую годовую плату. Затем вы сможете разместить домены в Azure DNS, чтобы управлять записями DNS. Дополнительные сведения см. в статье Делегирование домена в Azure DNS.

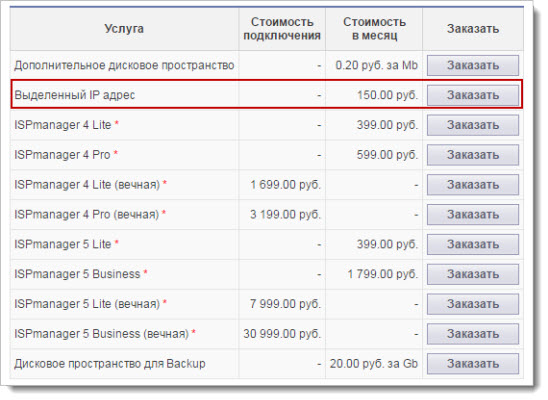

Способы проверки DNS-записей домена

А зачем проверять DNS-записи? Ошибки, допущенные в ресурсных записях, приводят к нарушению работоспособности сайта. Даже после внесения всех правок полноценный доступ к сайту появится не сразу, так как изменения, внесенные в ресурсные записи, вступают в силу в течение 72 часов.

Есть множество способов, позволяющих проверить DNS-записи. Можно воспользоваться как специальными командами в системе, так и онлайн-сервисами.

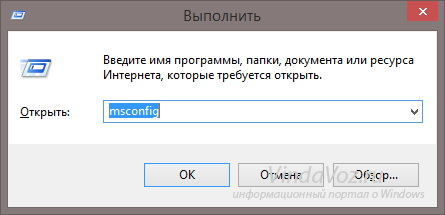

Встроенные в систему службы

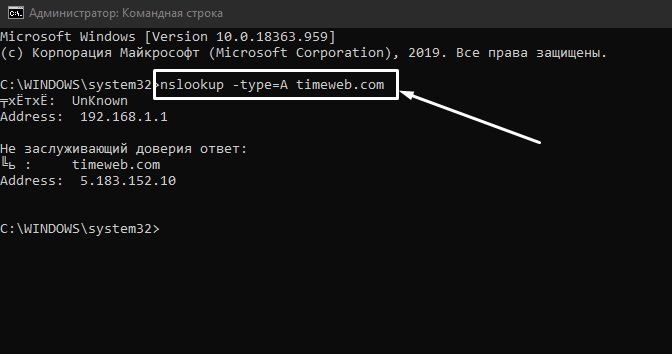

nslookup. Действует на ОС Windows и Linux. С помощью этой утилиты можно точно узнать информацию об IP-адресе, а еще о настройке всех ресурсных записей. Утилита запускается через «Командную строку» в Windows и «Терминал» в Linux. Вводить команду нужно одинаково в обоих случаях и примерно вот так:

nslookup -type=тип_записи site.com

host. Эта утилита используется в ОС Linux. Она есть в стандартном пакете командной строки «Терминал». С ее помощью можно проверить все виды запросов к DNS-серверу. Вводится команда вот таким образом:

host site.com

Можно перед доменным именем добавить опцию -t и указать тип записи для получения более подробного поиска. Выглядеть это будет примерно вот так:

host -t A site.com host -t MX site.com

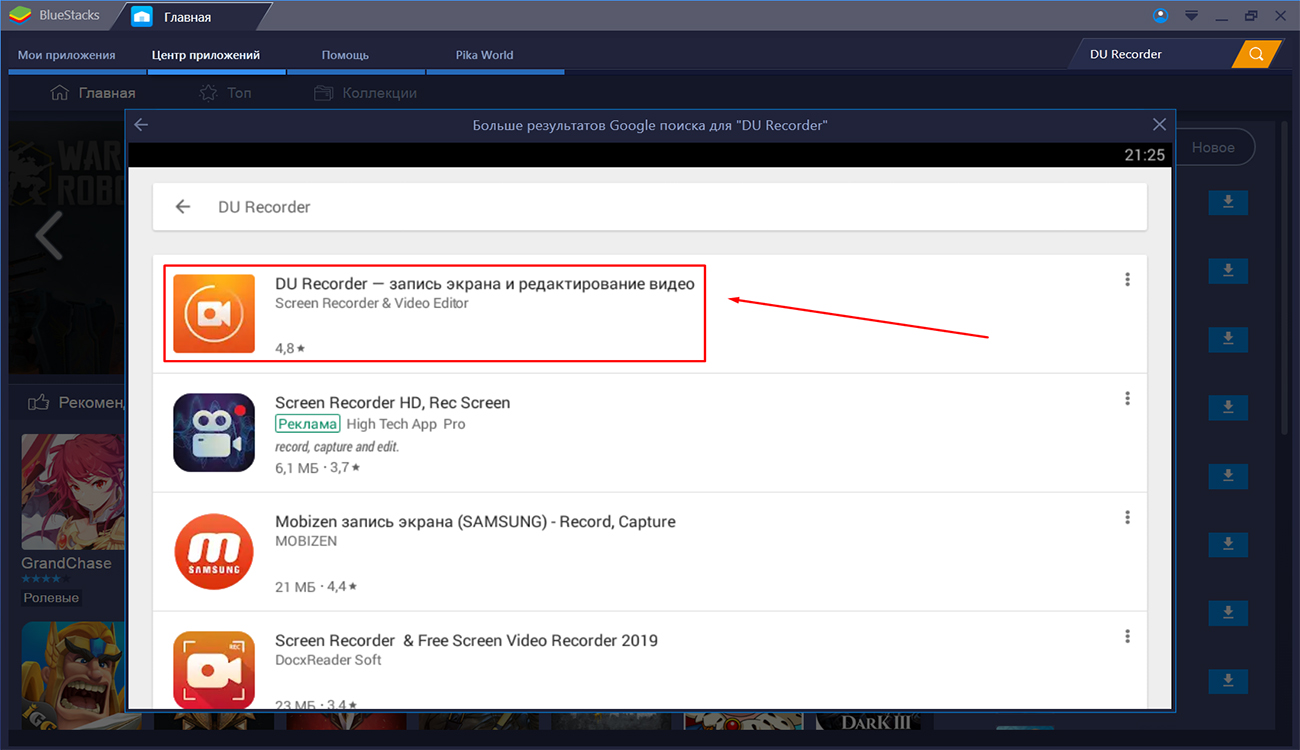

Проверка DNS-записей с помощью сторонних сервисов

Еще можно воспользоваться бесплатными онлайн-сервисами для проверки DNS записей.

2whois.ru – известный сайт, с помощью которого можно узнать DNS-записи самого разного типа. Просто нужно указать домен в соответствующей строке и начать проверку.

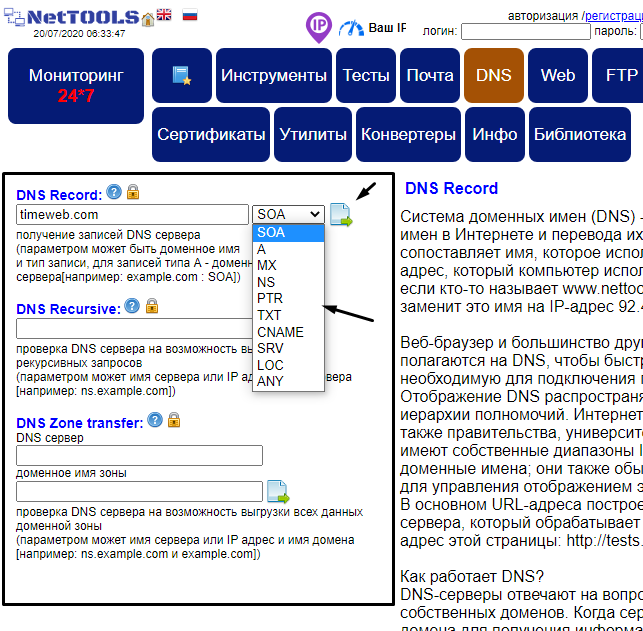

dns.nettools.ru – очень удобный сервис, в котором можно получить информацию не только о ресурсных записях, но и возможности выполнения рекурсивных запросов, а также проверки сервера на возможность выгрузки данных.

functions-online.com – здесь тоже очень удобно проверять настройки DNS-записей самых различных типов. Сервис дает полную информацию, а еще предоставляет PHP документацию на разных языках.

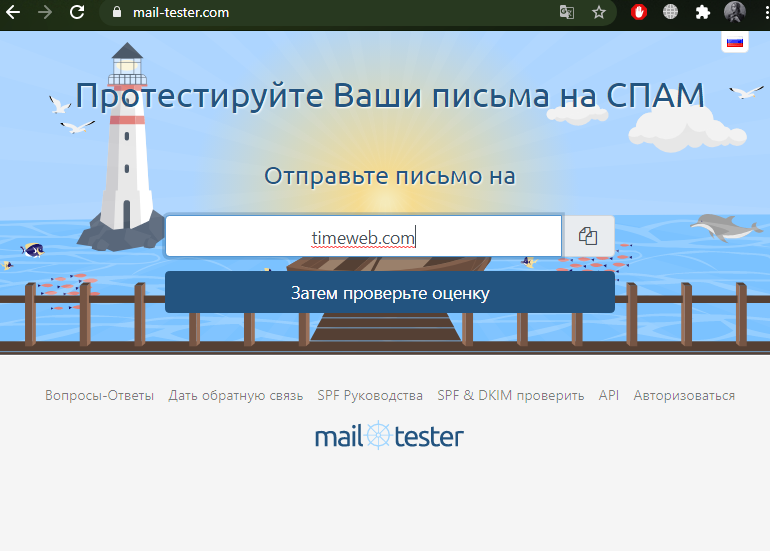

mail-tester.com – сервис поможет определить, попадет ли письмо, отправленное с вашего сервера, в «Спам». Еще здесь можно определить ошибки в ссылках и проверить качество форматирования писем.

xseo.in/dns – на данном ресурсе есть раздел для проверки самых разных DNS записей.

digwebinterface.com – навороченный онлайн-сервис с очень простым исполнением. С первого взгляда может показаться сложным, но на самом деле справиться с ним может даже новичок.

Вопрос

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | | / QNAME / / / +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | QTYPE | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | QCLASS | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

- QNAME: Эта секция содержит URL, для которого мы хотим найти IP-адрес. Она закодирована как серия надписей (labels). Каждая надпись соответствует секции URL. Так, в адресе две секции: example и com.

Для составления надписи нужно закодировать каждую секцию URL, получив ряд байтов. Надпись — это ряд байтов, перед которыми стоит байт беззнакового целого, обозначающий количество байт в секции. Для кодирования нашего URL можно просто указать ASCII-код каждого символа.

Секция QNAME завершается нулевым байтом (00). - QTYPE: Тип записи DNS, которую мы ищем. Мы будем искать записи A, чьё значение 1.

- QCLASS: Класс, который мы ищем. Мы используем интернет, IN, у которого значение класса 1.

07 65 – у 'example' длина 7, e 78 61 – x, a 6D 70 – m, p 6C 65 – l, e 03 63 – у 'com' длина 3, c 6F 6D – o, m 00 - нулевой байт для окончания поля QNAME 00 01 – QTYPE 00 01 – QCLASS

Зоны DNS

Зона DNS используется для размещения DNS-записей определенного домена. Чтобы разместить свой домен в Azure DNS, необходимо создать зону DNS для этого доменного имени. Каждая запись DNS для вашего домена создается внутри этой зоны DNS.

Например, домен contoso.com может содержать несколько записей DNS, включая mail.contoso.com (для почтового сервера) и www.contoso.com (для веб-сайта).

При создании зоны DNS в Azure DNS учитывайте следующее.

- Имя зоны должно быть уникальным в пределах группы ресурсов, а зона не должна существовать. В противном случае операция завершится ошибкой.

- То же имя зоны можно использовать повторно в другой группе ресурсов или другой подписке Azure.

- Если нескольким зонам присвоено одно и то же имя, каждому экземпляру назначаются разные адреса серверов доменных имен. С помощью регистратора доменных имен можно настроить только один набор адресов.

Примечание

Для создания зоны DNS с доменным именем в Azure DNS необязательно быть его владельцем. Однако, чтобы настроить серверы доменных имен Azure DNS в качестве правильных серверов для доменного имени с помощью регистратора доменных имен, необходимо быть владельцем домена.

Дополнительные сведения см. в статье Делегирование домена в Azure DNS.

Ресурсные записи DNS

Современный интернет подразумевает не только получение IP-адреса по доменному имени, но и пересылку электронной почты, подключение дополнительных сервисов аналитики к сайту, настройку защищённого протокола HTTPS. Это чаще всего делается с помощью ресурсных записей DNS.

Рассмотрим, какие ресурсные записи используются, и на что они указывают. Основными ресурсными записями DNS являются:

A-запись — одна из самых важных записей. Именно эта запись указывает на IP-адрес сервера, который привязан к доменному имени.

MX-запись — указывает на сервер, который будет использован при отсылке доменной электронной почты.

NS-запись — указывает на DNS-сервер домена.

CNAME-запись — позволяет одному из поддоменов дублировать DNS-записи своего родителя. Делается это для того, чтобы перенаправить запрос с одного домена на другой (чаще всего для перенаправления домена с поддоменом www на домен без такого поддомена).

TXT-запись — в этой записи хранится текстовая информация о домене. Часто используется для подтверждения прав на владение доменом, посредством добавления определённой строки, которую присылает нам интернет-сервис.

Ресурсные записи почти всегда одинаковые, но для некоторых записей могут появляться другие поля, например в MX-записях также присутствует значение приоритета. В основном ресурсные записи имеют следующую структуру:

Разберём подробнее:

Имя записи — указывается домен, которому принадлежит данная ресурсная запись.

TTL (time to live / время жизни) — время в секундах, на которое будет закешировано значение ресурсной записи. Это необходимо для разгрузки DNS-серверов. Благодаря кешированию и возможна ситуация, что ближайший DNS-сервер знает IP-адрес запрашиваемого домена.

Класс — предполагалось, что DNS может работать не только в сети интернет, поэтому в записи указывается и её класс. На сегодняшний день поддерживается только одно значение — IN (Internet).

Тип — указывает тип ресурсной записи, основные из которых были разобраны выше.

Значение — непосредственно значение ресурсной записи. В зависимости от типа ресурсной записи значения могут быть представлены в разном виде.

Посмотрим, в каком виде эти записи хранятся на DNS-серверах на примере домена ya.ru. Для этого воспользуемся утилитой dig, которая получает все доступные ресурсные DNS-записи от DNS-сервера и выводит их пользователю.

Утилита dig является DNS-клиентом и входит в состав одного из самых распространённых DNS-серверов BIND.