Что такое dns

Содержание:

- Ресурсные записи DNS

- Что такое DNS-сервер

- Дополнительная информация

- Файлы зоны

- DNS и интернет

- Типы DNS-запросов

- Проверка проблем с рекурсией

- Как настроить dnscrypt-proxy

- Comodo Secure DNS

- Какие функции выполняет ДНС?

- Как настроить DNS сервера в Windows

- Не удается найти dns адрес сервера возможные причины проблемы

- Способы включения DNS через HTTPS (DoH)

- Что такое DNS

- 17 сервисов с публичными DNS-серверами:

- Респект за пост! Спасибо за работу!

Ресурсные записи DNS

Современный интернет подразумевает не только получение IP-адреса по доменному имени, но и пересылку электронной почты, подключение дополнительных сервисов аналитики к сайту, настройку защищённого протокола HTTPS. Это чаще всего делается с помощью ресурсных записей DNS.

Рассмотрим, какие ресурсные записи используются, и на что они указывают. Основными ресурсными записями DNS являются:

A-запись — одна из самых важных записей. Именно эта запись указывает на IP-адрес сервера, который привязан к доменному имени.

MX-запись — указывает на сервер, который будет использован при отсылке доменной электронной почты.

NS-запись — указывает на DNS-сервер домена.

CNAME-запись — позволяет одному из поддоменов дублировать DNS-записи своего родителя. Делается это для того, чтобы перенаправить запрос с одного домена на другой (чаще всего для перенаправления домена с поддоменом www на домен без такого поддомена).

TXT-запись — в этой записи хранится текстовая информация о домене. Часто используется для подтверждения прав на владение доменом, посредством добавления определённой строки, которую присылает нам интернет-сервис.

Ресурсные записи почти всегда одинаковые, но для некоторых записей могут появляться другие поля, например в MX-записях также присутствует значение приоритета. В основном ресурсные записи имеют следующую структуру:

Разберём подробнее:

Имя записи — указывается домен, которому принадлежит данная ресурсная запись.

TTL (time to live / время жизни) — время в секундах, на которое будет закешировано значение ресурсной записи. Это необходимо для разгрузки DNS-серверов. Благодаря кешированию и возможна ситуация, что ближайший DNS-сервер знает IP-адрес запрашиваемого домена.

Класс — предполагалось, что DNS может работать не только в сети интернет, поэтому в записи указывается и её класс. На сегодняшний день поддерживается только одно значение — IN (Internet).

Тип — указывает тип ресурсной записи, основные из которых были разобраны выше.

Значение — непосредственно значение ресурсной записи. В зависимости от типа ресурсной записи значения могут быть представлены в разном виде.

Посмотрим, в каком виде эти записи хранятся на DNS-серверах на примере домена ya.ru. Для этого воспользуемся утилитой dig, которая получает все доступные ресурсные DNS-записи от DNS-сервера и выводит их пользователю.

Утилита dig является DNS-клиентом и входит в состав одного из самых распространённых DNS-серверов BIND.

Что такое DNS-сервер

Система доменных имен действует посредством DNS-сервера, который нужен для выполнения двух основных функций:

- хранения данных о соответствии имени домена конкретному IP-адресу,

- кэширования ресурсных записей прочих DNS-серверов.

Если пользователь собирается посетить сайт, находящийся в другой стране, то регулярная передача запросов к первичному серверу занимает много времени и приводит к медленной загрузке страниц. Чтобы избежать подобных неудобств, DNS-сервер, находящийся рядом с вашим устройством, кэширует данные о запрашиваемых ранее IP-адресах и выдает их при следующем обращении.

Источниками хранения ресурсных записей являются исходные DNS-серверы, содержащие начальные связи между доменами и сетевыми адресами узлов.

Как правило, рекомендуют задействовать два сервера: первичный и вторичный. Это гарантирует получение доступа к вашему домену, потому как, если будет недоступен один сервер, ответит другой.

Дополнительная информация

Есть еще множество нюансов, касающихся описания доменов. Но чтобы облегчить для начинающего изучение новой темы, мы избежали их. Однако, для общего понимания тематики рекомендуем вам ознакомиться еще с несколькими важными деталями:

- Мы говорили о доменах с адресами, включающими в себя четыре числа. Они относятся к стандарту IPv4 и могут обслужить ограниченное количество устройств: 4 294 967 296. Да, более четырех миллиардов компьютеров – это немало, но технологический прогресс стремителен и устройства, подключаемые к Интернету, приумножаются с каждым днем. Это привело к нехватке адресов. Во избежание данной проблемы были внедрены новые IPv6 – адреса с шестью числами, которые в DNS-зоне обозначаются, как AAAA. Благодаря новому стандарту, IP-адреса смогут получить значительно больше компьютеров.

- Чтобы повысить продуктивность и надежность сайта, одно доменное имя привязывают к нескольким адресам. Как правило, при запросе страницы DNS-сервера выдают IP в непроизвольном порядке.

- Один и тот же IP-адрес может быть связан с несколькими доменами. Вообще, это никак не отвечает принципам DNS, где предполагается однозначная связь айпи с доменом. Но, как мы уже упоминали выше, адресов IPv4 уже не хватает на все существующие сегодня интернет-устройства, и приходится экономить. На деле это выглядит так: на сервере с определенным IP-адресом размещают несколько мелких веб-ресурсов с разными доменами, но с одинаковыми адресами. Получая запрос, обслуживающий сайты компьютер обрабатывает запрашиваемый домен и отсылает пользователю нужный веб-ресурс.

Файлы зоны

Мы уже упоминали в перечисленных выше процессах «файлы зоны» и «записи».

Файлы зоны это способ, с помощью которого DNS-сервер хранит информацию о доменах, которые он знает. Каждый домен, информация о котором есть у DNS-сервера, хранится в файле зоны. Если DNS-сервер настроен для работы c рекурсивные запросами, как публичный DNS-сервер, он найдет ответ и предоставит его. В противном случае он укажет пользователю, где искать дальше. Чем больше у сервера файлов зоны, тем больше ответов на запросы он сможет предоставить.

Файл зоны описывает DNS «зону», которая, по существу, является подмножеством всей системы DNS. Как правило, она используется для настройки только одного домена. Она может содержать некоторое количество записей, которые указывают, где находятся ресурсы для запрашиваемого домена.

Параметр зоны $ORIGIN эквивалентен высшему уровню полномочий в зоне по умолчанию.

Таким образом, если файл зоны используется для настройки домена «example.com.», то параметр $ORIGIN также будет установлен для этого домена.

Это настраивается на верхнем уровне файла зоны или может быть указано в настройках файла DNS-сервера, который ссылается на файл зоны. В любом случае этот параметр описывает то, за что зона будет ответственна.

Точно так же $TTL настраивает «время жизни» информации, которую он предоставляет. По сути, это таймер. Кэширующий DNS-сервер может использовать ранее запрошенные результаты для ответа на вопросы, пока заданное значение TTL не истечет.

DNS и интернет

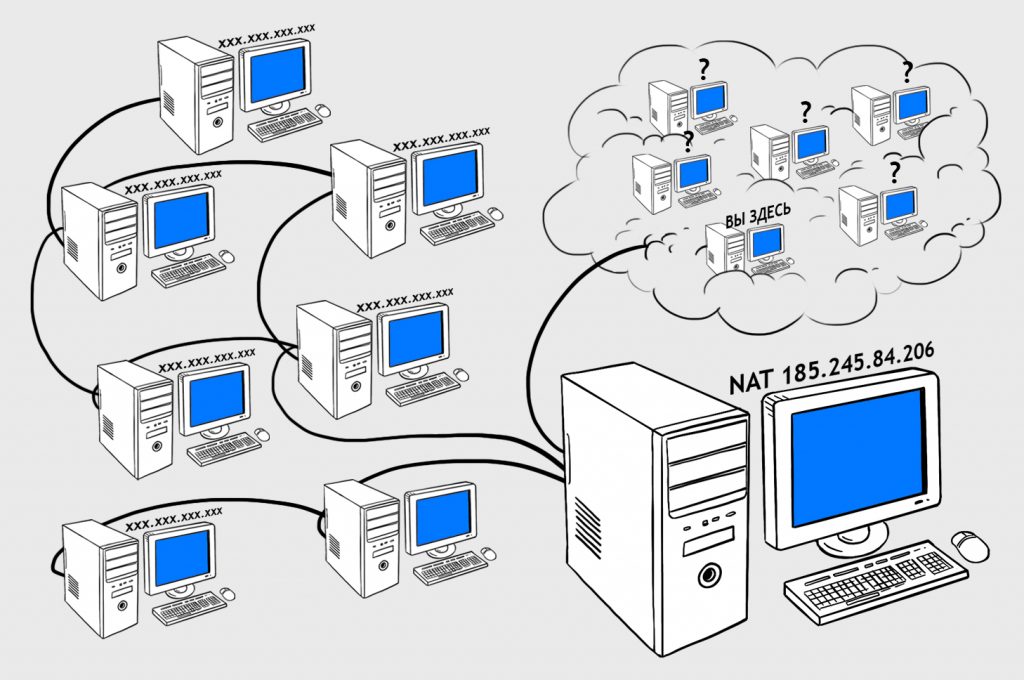

То, что я описывал выше, – всего лишь очень простой пример, где было несколько переменных: пользователь и его браузер, DNS-сервер, который распределяет домены и адреса, и некий удаленный сервер, на котором хранится информация. В реальности же эта схема может быть намного сложнее, потому что на весь мир не может быть одного DNS-сервера. Их тысячи, миллионы, а может, еще больше. Все они связаны между собой и постоянно обмениваются информацией.

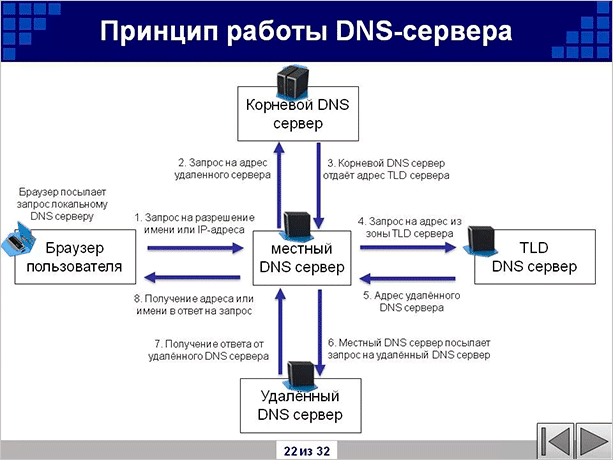

Если какой-то пользователь хочет подключиться к сайту, то его компьютер сначала обращается к ближайшему DNS-серверу, чтобы тот сделал переадресацию к корневому – тому, где хранятся данные о других серверах (их, напомню, очень много и все они определенным образом связаны).

Корневой сервер может сделать еще несколько запросов, прежде чем он доберется до нужного DNS, где и будет храниться сам искомый адрес. Схема действительно довольно сложная, потому что сам интернет очень обширен, можно сказать, безграничен.

Также при обмене данными очень важную роль могут играть NS-серверы хостинга, на котором расположен тот или иной сайт. NS-серверы могут отдавать информацию об IP-адресах всех сайтов, которые есть на хосте. Хостинги могут содержать в себе колоссально огромное количество сайтов. Порой это количество исчисляется сотнями и тысячами. К каждому такому сайту ведет собственная ниточка, которую и проводят NS-серверы хостинга.

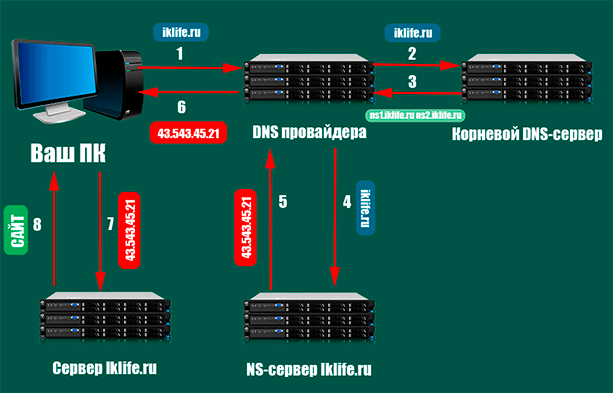

Рассмотрим простой пример с iklife.ru. Когда вы вводите этот адрес в строку своего браузера, происходит примерно это.

Рассмотрим этот процесс более подробно.

- Сначала ваш компьютер или любое другое устройство подключается к DNS-серверам провайдера. Туда он передает домен, в нашем случае это iklife.ru.

- Далее, этот домен передается от DNS провайдера к корневому серверу, где уже, в качестве выдачи, будут NS-адреса хостинга, к которым был привязан домен. Об этом я уже рассказывал, домен можно привязать к NS-серверам.

- Далее, домен передается к этим самым NS-серверам, которые мы получили от корневого DNS-сервера. Уже от NS мы получаем IP-адрес нужного нам сервера.

- Этот самый адрес передается к компьютеру, после чего этот компьютер подключается к серверу. От сервера передается информация в виде содержимого сайта или чего-то еще.

Примерно так работает вся эта система, когда мы говорим про работу веб-ресурсов. В принципе, ничего сложного здесь нет. Достаточно просто понять суть.

Типы DNS-запросов

Существует 3 типа DNS-запросов:

- Рекурсивный: подобные запросы выполняют пользователи к резолверу. Собственно, это первый запрос, который выполняется в процессе DNS-поиска. Резолвером чаще всего выступает ваш интернет провайдер или сетевой администратор.

- Нерекурсивные: в нерекурсивных запросах резолвер сразу возвращает ответ без каких-либо дополнительных запросов на другие сервера имён. Это случается, если в локальном DNS-сервере закэширован необходимый IP-адрес либо если запросы поступают напрямую на авторитативные серверы, что позволяет избежать рекурсивных запросов.

- Итеративный: итеративные запросы выполняются, когда резолвер не может вернуть ответ, потому что он не закэширован. Поэтому он выполняет запрос на корневой DNS-сервер. А тот уже знает, где найти фактический TLD-сервер.

К примеру, если вы пытаетесь получить IP-адрес medium.com, то корневой доменный сервер выдаст адрес TLD-сервера для . Этот адрес корневой сервер вернёт резолверу. После этого резолвер опросит TLD-сервер. TLD-сервер может не знать нужный IP-адрес, зато он может дать адрес авторитативного DNS-сервера для .

Попробуем рассмотреть этот процесс на рисунке:

Разберём рисунок выше:

- Пользователь выполняет запрос к резолверу для поиска IP-адреса. Это рекурсивный запрос.

- Резолвер по возможности просматривает свой кэш на наличие необходимого IP-адреса.

- Если у резолвера есть необходимый IP-адрес, то он возвращает его.

- В противном случае резолвер выполняет итеративный запрос на корневой DNS-сервер. Корневой DNS-сервер ищет нужный TLD для запрашиваемого адреса. К примеру, если хост — , то TLD — . Корневой DNS-сервер находит адрес .com-домена и возвращает ответ резолверу.

- Теперь резолвер выполняет итеративный запрос на TLD-сервер, чтобы получить необходимый IP-адрес. TLD-сервер возвращает адрес авторитативного сервера для запрашиваемого хоста.

- Авторитативный сервер хранит фактические записи сопоставления имени хоста с IP-адресом, который возвращается резолверу (тот, в свою очередь, возвращает его пользователю).

- Если на авторитативном сервере нужной записи не существует, то возвращается ошибка «».

- Для всех серверов, через которые проходит запрос, результат кэшируется, и в случае повторного запроса результат уже будет на сервере.

- В среднем для DNS-поиска потребуется около 4 запросов, но время этого поиска будет составлять всего несколько миллисекунд.

Проверка проблем с рекурсией

Чтобы рекурсия работала успешно, все DNS-серверы, используемые в пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные. Если это не так, рекурсивный запрос может завершиться ошибкой по одной из следующих причин:

-

Время ожидания запроса истекло, прежде чем его можно будет завершить.

-

Сервер, используемый во время запроса, не отвечает.

-

Сервер, используемый во время запроса, предоставляет неверные данные.

Начните устранение неполадок на сервере, который использовался в исходном запросе. Проверьте, пересылает ли этот сервер запросы на другой сервер, изучив вкладку серверы пересылки в свойствах сервера в консоли DNS. Если флажок включить серверы пересылки установлен и в списке присутствует один или несколько серверов, этот сервер перенаправляет запросы.

Если этот сервер пересылает запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который сервер пересылает запросы. Чтобы проверить наличие проблем, см. раздел . Когда этот раздел предписывает выполнить задачу на клиенте, выполните его на сервере.

Если сервер находится в работоспособном состоянии и может пересылать запросы, повторите этот шаг и проверьте сервер, на который сервер пересылает запросы.

Если этот сервер не перенаправляет запросы на другой сервер, проверьте, может ли этот сервер запрашивать корневой сервер. Для этого выполните следующую команду:

-

Если сопоставитель возвращает IP-адрес корневого сервера, возможно, имеется разорванное делегирование между корневым сервером и именем или IP-адресом, который вы пытаетесь разрешить. Следуйте инструкциям по , чтобы определить, где находится неработающее делегирование.

-

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера», проверьте, указывает ли корневые ссылки на работоспособность корневых серверов. Для этого используйте . Если корневые ссылки указывают на работающие корневые серверы, возможно, возникла проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет арбитру конфликтов запрашивать сервер, как описано в разделе . Также возможно, что рекурсивное время ожидания по умолчанию слишком мало.

Тестирование неработающего делегирования

Начните тесты в следующей процедуре, запросив допустимый корневой сервер. Этот тест позволяет выполнить запрос всех DNS-серверов из корня к серверу, который тестируется для неработающего делегирования.

-

В командной строке на тестируемом сервере введите следующее:

Примечание

Тип записи ресурса — это тип записи ресурса, для которой был выполнен запрос в исходном запросе, а полное доменное имя — полное доменное имя, для которого выполнялись запросы (заканчивающиеся точкой).

-

Если ответ содержит список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.

-

Если ответ не содержит запись ресурса NS, делегирование будет разорвано.

-

Если ответ содержит записи ресурсов «NS», но нет записей ресурсов «A», введите » задать рекурсию» и выполните запрос по отдельности для записей ресурсов «a» серверов, перечисленных в записях NS. Если вы не нашли по меньшей мере один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, то у вас есть неработающее делегирование.

-

-

Если вы определили, что вы используете неработающее делегирование, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для соответствующего DNS-сервера для делегированной зоны.

Просмотр текущих корневых ссылок

-

Запустите консоль DNS.

-

Добавьте или подключитесь к DNS-серверу, который не прошел рекурсивный запрос.

-

Щелкните правой кнопкой мыши сервер и выберите пункт Свойства.

-

Щелкните корневые ссылки.

Проверьте наличие базовых подключений к корневым серверам.

-

Если правильно настроены корневые ссылки, убедитесь, что DNS-сервер, используемый в разрешении имен с ошибками, может проверить связь с корневыми серверами по IP-адресу.

-

Если корневые серверы не отвечают на проверку связи по IP-адресу, IP-адреса для корневых серверов могли измениться. Однако нередко можно увидеть перенастройку корневых серверов.

Как настроить dnscrypt-proxy

Настройка dnscrypt-proxy выполняется с помощью файла dnscrypt-proxy.toml. В Windows этот файл расположен по пути C:\dnscrypt-proxy\dnscrypt-proxy.toml, а в Linux это файл /etc/dnscrypt-proxy/dnscrypt-proxy.toml. Независимо от операционной системы, настройка делается одинаково.

Откройте этот файл любым текстовым редактором, например, в Linux:

sudo gedit /etc/dnscrypt-proxy/dnscrypt-proxy.toml

Содержимое этого файла зависит от вашего дистрибутива: иногда там полный дефолтный файл, иногда уже настроенный сопровождающими пакета.

Чтобы после редактирования файла dnscrypt-proxy.toml изменения вступили в силу, выполните следующую команду.

Для Windows:

C:\dnscrypt-proxy\dnscrypt-proxy -service restart

Для Linux:

sudo systemctl restart dnscrypt-proxy.service

Чтобы понять, что настраивать, немного информации о том, как работает dnscrypt-proxy. Для преобразования имён в IP адреса dnscrypt-proxy скачивает большой список DNS серверов и в фоне проверяет их доступность и скорость отклика. Запросы делаются к разным DNS серверам в зависимости от скорости отклика и алгоритмов балансировки нагрузки. Это можно изменить — например, можно выбрать определённое имя или несколько имён и указать его (или их) в директиве server_names. Если директива server_names пустая, то будут использоваться все сервера. Если в директиве server_names указано одно или более имён DNS серверов, то будут использоваться только эти сервера.

К примеру, я предпочитаю DNS сервер Google, тогда значение моей директивы:

server_names =

Если хотите сразу несколько DNS серверов, то укажите их используя следующий синтаксис:

server_names =

Чтобы узнать, какие сервера выбраны для использования, выполните команду.

В Windows:

C:\dnscrypt-proxy\dnscrypt-proxy -list

В Kali Linux:

/usr/sbin/dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml

В Arch Linux, BlackArch:

dnscrypt-proxy -list -config /etc/dnscrypt-proxy/dnscrypt-proxy.toml

Директива listen_addresses устанавливает порт и IP адрес для прослушивания. Обычно, нет необходимости здесь что-то менять. Для работы с сокетами устанавливается следующее значение:

listen_addresses = []

Установите fallback_resolvers на

fallback_resolvers =

Если вам зачем-то нужно вести журнал сделанных запросов, то найдите и раскомментируйте следующие строки:

file = '/var/log/dnscrypt-proxy/query.log'

Как добавить DNS сервер в исключение

Предположим, вы хотите использовать полный список DNS серверов, но хотите исключить некоторые из них. К примеру, как написали в комментарии, в данный момент у сервера rdns.faelix.net просрочен сертификат, что приводит к выводу предупреждений от антивирусного ПО. По этой причине мы хотим исключить данный сервер из списка используемых.

Это можно сделать с помощью директивы disabled_server_names, в качестве её значения нужно перечислить имена серверов, которые нужно избегать даже если они удовлетворяют всем критериям.

В первую очередь нам нужно знать имя проблемного DNS сервера. Для этого перейдите на страницу https://dnscrypt.info/public-servers

Внизу найдите выпадающий список «Rows per page» (Строк на страницу) и выберите там «All» (Все).

Нажмите в веб-браузере Ctrl+f для поиска по странице. Мы знаем, что проблемный адрес rdns.faelix.net, попробуем поискать по части имени «faelix»:

Итак, имена IPv4 DNS серверов это faelix-ch-ipv4 и faelix-uk-ipv4.

В файле настроек найдите disabled_server_names и добавьте имена туда:

disabled_server_names =

Если вы используете IPv6 подключение, то также добавьте в список исключений и IPv6 имена.

Сохраните файл настроек и перезапустите службу dnscrypt-proxy.

Документация по настройке dnscrypt-proxy на русском

На странице карточки программы размещён пример конфигурационного файла dnscrypt-proxy с объяснением всех опций и переводом комментариев на русский язык: https://kali.tools/?p=5964

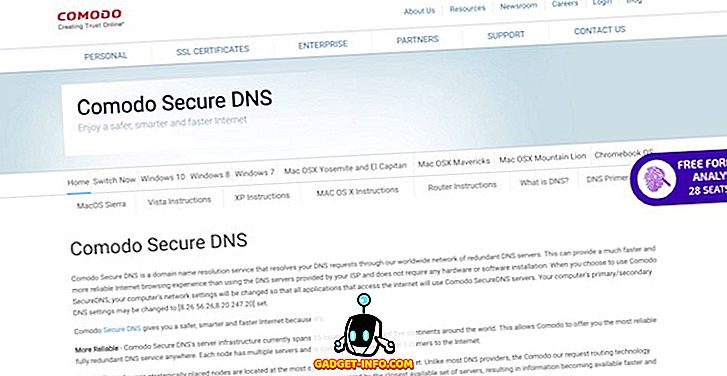

Comodo Secure DNS

Comodo Secure DNS — это служба разрешения доменных имен, которая разрешает ваши DNS-запросы через всемирную сеть избыточных DNS-серверов компании. Это может обеспечить более быструю и надежную работу в Интернете, чем использование DNS-серверов, предоставляемых вашим Интернет-провайдером. Также не требуется установка аппаратного или программного обеспечения. Серверная инфраструктура Comodo Secure DNS в настоящее время охватывает 15 мест (узлов) и пять континентов по всему миру . Это означает, что большинство из них будет иметь DNS-сервер поблизости, что приведет к увеличению скорости интернета.

Comodo Secure DNS также обеспечивает безопасность пользователей благодаря функции фильтрации вредоносных доменов. SecureDNS ссылается на блокирующий список вредоносных сайтов в режиме реального времени (фишинговые сайты, сайты с вредоносными программами, сайты-шпионы и припаркованные домены и др.) И предупреждает посетителей всякий раз, когда они пытаются получить доступ к сайту, содержащему потенциально опасный контент. Поскольку количество вредоносных атак растет день ото дня, наличие этой защиты гарантирует, что мы можем выходить в Интернет, не сталкиваясь с его скрытыми опасностями. В целом, мне очень нравится Comodo Secure DNS и я считаю его одним из лучших провайдеров DNS.

Плюсы:

- Бесплатно для личного использования

- Охватывает 5 континентов

- Защищает от фишинговых атак, вредоносных сайтов, шпионских сайтов и многого другого

Минусы:

Не так надежно, как первые три

IP-адреса для DNS: 8.26.56.26, 8.20.247.20

Посетить: веб-сайт

Какие функции выполняет ДНС?

Что такое DNS и какие этого протокола функции?

1. Распределение администрирования. Это значит, что различные организации и люди несут за свои части структуры ответственность.

2. Распределение информации, которая сохраняется. Каждый сетевой узел отдельно должен хранить не только ту информацию, которая находится в зоне его ответственности, но и другие адреса из так называемых «корневых» серверов.

3. Кэширование данных. Определенные узлы способны хранить определенное некое количество данных из несобственных зон ответственности для уменьшения сетевых нагрузок.

4. Создание и поддерживание структуры иерархии, где все узлы соединяются в единое дерево, в котором каждый узел способен определять работу подлежащих узлов, делегировать полномочия другим смежным узлам.

5. Резервирование – хранение и обслуживание зон собственных, за что отвечают несколько ДНС-серверов. Они подразделяются на логические и физические, что гарантирует абсолютную сохранность информации и возможность продолжать работу при сбое одного узла.

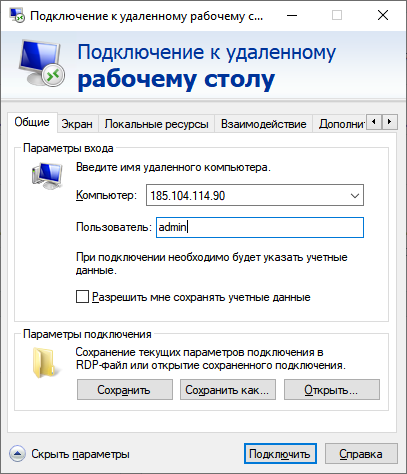

Как настроить DNS сервера в Windows

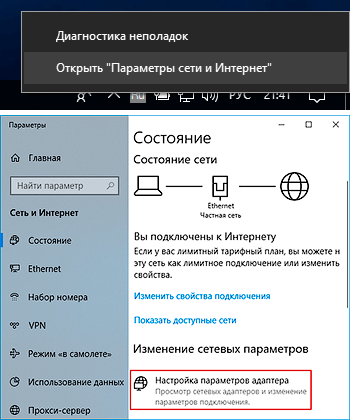

В разных версиях Windows настройка осуществляется одинаково, несколько отличается только внешний вид окон, поэтому покажем на примере Windows 10. Нам нужны настройки подключения к интернету, для этого щелкаем правой кнопкой мыши на соответствующем значке в системном трее и выбираем «Открыть „Параметры сети и Интернет“» и затем щелкаем по «Настройка параметров адаптера».

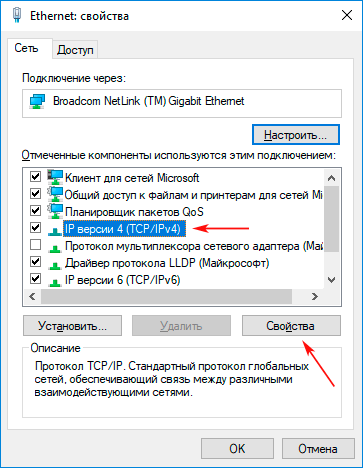

Альтернативный вариант нажать сочетание клавиш WIN+R затем ввести команду и нажать Enter. В результате откроется окно «Сетевые подключения» где выбираем интересующее нас подключение если их несколько, щелкаем по нему правой кнопкой мыши и выбираем в контекстном меню пункт «Свойства». Появится окно где нам нужна строчка «IP версии 4 (TCP/IPv4)» или версии 6, смотря какой у вас используется.

После этого нажимаем кнопку «Свойства» и попадаем в настройки данного протокола. В данном случае нас интересует нижний блок, связанный с DNS-серверами.

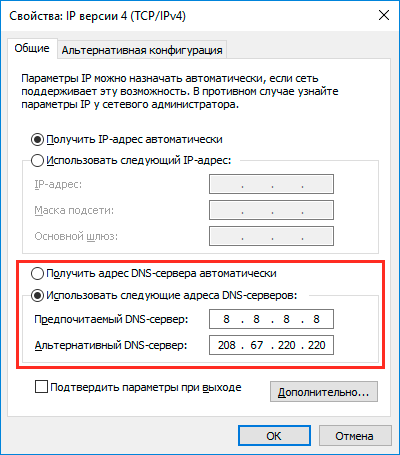

Вы наверняка уже обратили внимание, что в настройках подключения доступны 2 варианта. Первый вариант предлагает «Получить адрес DNS-сервера автоматически» — это значит, что ваш провайдер интернета будет присылать вам адреса днс серверов сам и скорее всего это будут сервера самого провайдера

Если хотите этот вариант, то выбираете его нажимаете OK.

Недостаток данного варианта в том, что если на этих серверах случится сбой, то и у вас сайты тоже перестанут открываться. Еще один минус ставший актуальным последнее время в свете широкомасштабной блокировки сайтов Роскомнадзором это то, что DNS серверы провайдера могут умышленно выдавать неверную информацию для сайтов доступ к которым ограничен, хотя это конечно не единственный метод блокировки сайтов.

Второй вариант «Использовать следующие адреса DNS-серверов» предполагает указание их пользователем самостоятельно. Это более гибкий вариант, только откуда взять адреса DNS серверов?

Можно прописать руками серверы вашего провайдера, то есть те же, что и в автоматическом варианте. Однако можно воспользоваться сторонними серверами, которым вы доверяете. Ниже представлены адреса DNS серверов наиболее популярные среди пользователей.

IP DNS серверов Яндекса:

Обычные

77.88.8.8

77.88.8.1

Безопасные — в базе отсутствуют мошеннические и вредоносные сайты

77.88.8.88

77.88.8.2

Семейные — тоже что безопасные плюс отсутствуют сайты для взрослых

77.88.8.3

77.88.8.7

8.8.8.8

8.8.4.4

IP DNS серверов проекта OpenDNS:

208.67.222.222

208.67.220.220

208.67.222.220

208.67.220.222

Вписываете в соответствующие поля нужные вам адреса и сохраняете настройки нажав OK. Возможность указать два адреса нужна на тот случай, что если окажется недоступен основной адрес, то Windows переключится на «Альтернативный DNS-сервер»

Не удается найти dns адрес сервера возможные причины проблемы

Среди наиболее распространенных причин ошибки dns сервера можно отметить:

1. Технические работы на самом сайте или на стороне провайдера провайдера, который «хостит» интернет-ресурс.

2. Технические работы на стороне вашего интернет-провайдера.

3. Сбой сетевых настроек на вашем компьютере.

Если ошибка dns сервера «выскакивает» только на одном сайте (а остальные веб-страницы «грузятся» без проблем), то проблема, скорее всего, на стороне данного веб-ресурса и здесь вы ничего не сможете сделать: наверняка, администраторы сайта знают о неполадках и в ближайшее время устранят неисправность.

Если же dns сервер недоступен на нескольких сайтах, то стоит проверить загрузку данных ресурсов с других компьютеров/мобильных устройств: если злополучная ошибка возникает на всех ПК, то это либо проблемы провайдера, либо проблемы вашего сетевого устройства (например, роутера).

В таком случае стоит довериться сложной сетевой магии с помощью автонастройки и:

1. Отключить питание роутера, подождать 30 секунд и снова включить маршрутизатор.

2. Вынуть сетевой кабель из LAN-порта компьютера и снова подключить коннектор к разъему сетевой карты.

3. Перезагрузить компьютер.

В большинстве случаев после таких «операций» Windows удается найти dns address сервера, и любимые сайты работают без проблем.

Если же браузер по-прежнему пишет, что dns сервер не отвечает, то придется «расчехлять тяжелую артиллерию».

Существует еще несколько возможных причин возникновения данной ошибки:

1. Вирусы, автоматически меняющие сетевые настройки ОС Windows 7.

2. Незадачливый мастер, вручную задавший в настройках подключения .

3. Сбитые после удаления каких-либо системных/сетевых программ настройки DNS или проблемы с автоматическим запуском службы DNS.

Как исправить ошибку «dns сервер недоступен»?

1. Кэш DNS – это хранилище данных на вашем компьютере, в котором записаны названия и сайтов – это необходимо, чтобы ускорить соединение с нужным ресурсом. Возможно, поможет чистка кэша – для этого нажмите «Win» + «R», выполните в терминале команду «ipconfig /flushdns» и вновь попробуйте зайти на сайт.

2. Если обновление кэша не помогло, придется вручную прописывать DNS-сервера – скорее всего, это проблемы на стороне провайдера. Для этого вновь откройте терминал командной строки через «Win» + «R» и выполните «ncpa.cpl» – откроется меню «Сетевые подключения».

2.1. Выберите то, которое используется для доступа в сеть -> Свойства -> Протокол Интернета версии 4 -> Свойства.

2.2. Если в «Основном» и «Альтернативном» серверах что-то указано – попробуйте поставить галочку на «Получать данные DNS автоматически», применить изменения и перезагрузиться.

2.3. Если же изначально стояла галочка на автоматическом получении, то в «Предпочитаемый адрес DNS-сервера» укажите «8.8.8.8», а в «Альтернативном» – «8.8.4.4».

Итак, вы указали сервера Google Public DNS, которые работают безотказно. Примените настройки, перезагрузите компьютер и вновь попробуйте подключиться к нужному сайту.

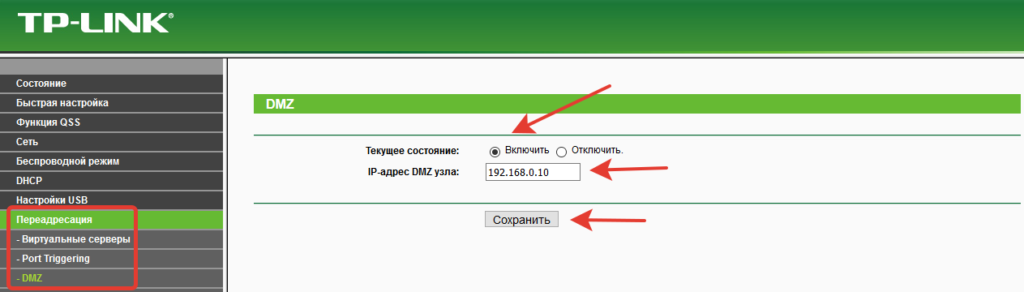

Если компьютеру не удается найти dns адрес сервера при подключении через роутер (а не напрямую) необходимо найти в вкладку с DNS-серверами, и указать там те же два адреса. Если полей для адресов больше или указаны другие адреса – не пугайтесь, просто укажите два адреса и сохраните настройки.

3. Если и это не помогло – возможно, ошибка появляется из-за вируса.

В таком случае поможет полное сканирование системы антивирусами, например, Dr.Web, Avira, Avast или Kaspersky.

4. Проверьте, корректно ли работает автозапуск службы DNS. Для этого войдите в Панель Управления -> Администрирование -> Службы,

найдите в списке службу DNS и проверьте, стоит ли «Автоматически» в графе «Тип запуска».

5. Если после всех перечисленных мер проблема «не удается найти dns address сервера» не ликвидирована – потребуется выполнить на компьютере сброс настроек TCP/IP. Здесь вы найдете бесплатную утилиту от Microsoft и инструкцию пользования – https://support.microsoft.com/ru-ru/kb/299357

Пользователи интернета иногда сталкиваются с ситуацией, когда не получается осуществить выход в сеть. Часто возникает ошибка «DNS-сервер не отвечает». Сложностей не возникнет, если знать причины появления проблемы и способы их решения.

Способы включения DNS через HTTPS (DoH)

Можно включить зашифрованные DNS запросы двумя способами — на уровне веб-браузеров и на уровне операционной системы. Каждый из этих способов имеет свои преимущества.

Включение безопасного DNS на уровне веб-браузеров выполняется очень просто, достаточно поставить галочку в настройках. Более того, в Google Chrome эта настройка уже включена по умолчанию. Недостаток этого метода в том, что все другие приложения, использующие Интернет-подключение, не смогут использовать DNS через HTTPS. Такими приложениями могут быть программы для скачивания файлов, мессенджеры, службы обновления программ и операционной системы и так далее.

Включение DoH на уровне системы делает так, что все программы будут делать DNS запросы исключительно по зашифрованному каналу. Но это требует установки программы — кэширующего DNS сервера. На самом деле, установка очень простая и программа будет потреблять минимум ресурсов. При этом собственный DNS будет кэшировать полученные данные благодаря чему немного увеличит скорость работы сети.

Какой вариант выбрать — исключительно на ваше усмотрение. В этой инструкции будут рассмотрены оба способа и вы увидите, насколько всё просто при выборе любого метода шифрования DNS запросов.

Что такое DNS

DNS расшифровывается как Domain Name System. В интернет доступ к вебсайтам осуществляется либо по их IP-адресам (например, 123.12.15.19), либо по доменным именам (например, levashove.ru). Соответствие между доменными именами и их адресами хранится в иерархической структуре службы доменных серверов — DNS-серверов. Обычно интернет-провайдер автоматически предоставляет своим пользователям DNS-сервер, но в некоторых случаях может потребоваться использовать публичные DNS.

Несколько причин, по которым вы можете использовать альтернативные DNS сервера:

- Ускорение работы веб-браузера.

- Улучшение безопасности.

- Резервное решение, в случае падения dns-серверов провайдера.

- Обход простых блокировок провайдера.

17 сервисов с публичными DNS-серверами:

2. Google Public DNS (поддерживается DNS over TLS)

Google Public DNS — DNS-сервер от Google, который обеспечивает ускорение загрузки веб-страниц за счет повышения эффективности кэширования данных, а также улучшенную защиту от атак «IP-спуфинг» и «Отказ в обслуживании (DoS)».

Для IPv4:

Для IPv6:

3. Яндекс.DNS

У Яндекса более 80 DNS-серверов, расположенных в разных городах и странах. Запросы каждого пользователя обрабатывает ближайший к нему сервер, поэтому с Яндекс.DNS в «Базовом» режиме сайты открываются быстрее.

Базовый — Быстрый и надежный DNS:

Безопасный — Без мошеннических сайтов и вирусов:

Семейный — Без сайтов для взрослых:

4. OpenDNS (Поддерживается DNSCrypt и DNS over TLS)

OpenDNS предлагает DNS-решения для пользователей и предприятий, как альтернативу использованию DNS-сервера, предлагаемого их провайдером, но также имеет и бесплатный вариант службы.

5. Norton ConnectSafe

Norton ConnectSafe обеспечивает защиту компьютера и локальной сети от опасных или нежелательных веб-сайтов.

A – С блокировкой вредоносных сайтов (Security (malware, phishing sites and scam sites)):

B – С блокировкой вредоносных сайтов, сайтов для взрослых (Security + Pornography):

C – С блокировкой вредоносных сайтов, сайтов для взрослых, сайтов распространяющих файлы (Security + Pornography + Non-Family Friendly):

6. Comodo Secure DNS (Поддерживается DNSCrypt и DNS over TLS)

Comodo Secure DNS — распределенный по миру рекурсивный DNS сервис, не требующий какого-либо оборудования или программного обеспечения. При этом сервис повышает надежность, скорость, эффективность и безопасность использования интернета.

A:

B:

17. Freenom World (не ведутся логи)

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, и . Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Есть возможность стать патроном, чтобы ежемесячно поддерживать блог донатом, или воспользоваться Яндекс.Деньгами, WebMoney, QIWI или PayPal:

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.