Создание и использование защищенных криптоконтейнеров truecrypt и veracrypt

Содержание:

- VeraCrypt и функции преобразования пароля

- Instructions for Building VeraCrypt for Windows:

- История TrueCrypt

- Ключи шифрования хранятся в памяти

- DeepSound

- VeraCrypt

- Стоит ли переходить с TrueCrypt на VeraCrypt

- II. Создание зашифрованного контейнера

- Секрет 2. Удаляйте данные об открытых файлах и документах.

- Улучшения безопасности

- Mac OS X specifics:

VeraCrypt и функции преобразования пароля

Для того, чтобы зашифровать и расшифровать данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом (от AES до «Кузнечика» включительно) используется двоичный ключ переменной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Каким именно образом пароль пользователя (вероятно, достаточно сложный) преобразуется в двоичный ключ MEK? Он и не преобразуется. Media Encryption Key для единожды созданного контейнера неизменен; он хранится в зашифрованном (точнее сказать, «обёрнутом», wrapped) виде прямо в составе контейнера, а в «развёрнутом» виде используется для доступа к данным.

Ключ шифрования данных MEK в обязательном порядке шифруется (дальше будет тавтология) ключом шифрования ключа шифрования Key Encryption Key (KEK). Без KEK невозможно расшифровать MEK, а без MEK невозможно расшифровать данные. Для чего нужна такая сложная схема? Например, для того, чтобы пользователь мог сменить пароль от зашифрованного диска без обязательной расшифровки и перешифровки всего содержимого. Однако роль пары ключей MEK/KEK этим сценарием не ограничивается. Так, достаточно будет затереть несколько сотен байт в заголовке контейнера (перезаписав область, в которой хранится MEK), и контейнер никто и никогда больше расшифровать не сможет, даже если точно известен пароль. Возможность моментального и безвозвратного уничтожения данных – важная часть общей стратегии безопасности.

Каким образом из пароля получается ключ KEK? VeraCrypt проводит циклическую последовательность односторонних (необратимых) математических преобразований – хеш-функций, причём количество циклов достаточно велико: по умолчанию преобразование производится 500,000 раз. Таким образом, с настройками «по умолчанию» на вычисление одного-единственного ключа KEK на основе введённого пароля VeraCrypt потратит от одной до 5-6 секунд.

Здесь наступает важный момент. В предыдущей главе были приведены скорости работы алгоритмов шифрования, а шифр AES оказался как самым быстрым, так и достаточно безопасным. С выбором алгоритма хеширования ситуация обратная: самый нестандартный и самый медленный алгоритм оказывается и наиболее безопасным. Производительность алгоритмов хеширования на единственном CPU Intel i7-9700K выглядит следующим образом:

Точно так же, как и в случае с алгоритмами шифрования, для проведения атаки на зашифрованный диск эксперт должен указать точный алгоритм хеширования – либо провести атаку на весь спектр алгоритмов.

Точно так же, как и в случае с алгоритмами шифрования, для проведения атаки на зашифрованный диск эксперт должен указать точный алгоритм хеширования – либо провести атаку на весь спектр алгоритмов.

Насколько быстро или медленно работает перебор паролей? На примере последней версии Elcomsoft Distributed Password Recovery 4.20 с поддержкой VeraCrypt мы получили следующие цифры:

Скорость атаки в стандартной конфигурации (алгоритм шифрования AES, хэш-функция – SHA-512) – 1140 паролей в секунду с загрузкой всех ядер процессора и использованием вычислительных ресурсов видеокарты NVIDIA GeForce 2070. Если провести подобную атаку на диск, зашифрованный алгоритмом Serpent, то цифры не изменятся (нет, мы не копировали данные: все цифры были перепроверены несколько раз). Скорость перебора в гораздо большей степени зависит от функции хеширования и в меньшей – от алгоритма шифрования. Впрочем, последовательное использование двух шифров уменьшит скорость перебора, а трёх – уменьшит ещё сильнее; разница, тем не менее, несравнима с тем, какое влияние на скорость перебора оказывает выбор хеш-функции. Так, выбор Whirlpool вместо SHA-512 замедляет скорость перебора с 1140 до 74.6 паролей в секунду. Самой медленной будет атака по всему спектру возможностей: всего 6.63 паролей в секунду, в 171 раз медленнее атаки с настройками «по умолчанию».

Instructions for Building VeraCrypt for Windows:

1) Create an environment variable ‘MSVC16_ROOT’ pointing to the folder ‘MSVC15’

extracted from the Visual C++ 1.52 self-extracting package.

Note: The 16-bit installer MSVC15\SETUP.EXE cannot be run on 64-bit Windows,

but it is actually not necessary to run it. You only need to extract the

folder ‘MSVC15’, which contains the 32-bit binaries required to build the

VeraCrypt Boot Loader.

2) If you have installed the Windows Driver Development Kit in another

directory than ‘%SYSTEMDRIVE%\WinDDK’, create an environment variable

‘WINDDK_ROOT’ pointing to the DDK installation directory.

3) Open the solution file ‘VeraCrypt.sln’ in Microsoft Visual Studio 2010.

4) Select ‘All’ as the active solution configuration.

5) Build the solution.

6) If successful, there should be newly built VeraCrypt binaries in the

‘Release’ folder.

История TrueCrypt

Врядли какой специалист в области информационной безопасности не пользовался программой TrueCrypt. Для нас TrueCrypt имеет такое же значение, как Гроб Господень для православных и Кааба для мусульман. TrueCrypt — почти образцовая программа шифрования папок и файлов.

Первая версия программы вышла в свет еще в далеком 2004 году, и на тот момент TrueCrypt оказалась фактически единственной программой с открытым исходным кодом для шифрования «на лету».

Что значит «на лету»? Обычные программы для работы с зашифрованными файлами требуют сначала расшифровать файл или папку, выполнив необходимые манипуляции с данными, затем создать зашифрованную копию файла или папки, а незашифрованный оригинал удалить. TrueCrypt позволяла создавать зашифрованную папку, указав в программе пароль, и работать с зашифрованной папкой, шифруя и расшифровывая данные «на лету».

Десять лет проект TrueCrypt активно развивался и превратился в фундаментальный софт для защиты данных. Все это время имена разработчиков программы оставались загадкой, что породило ряд слухов о причастности спецслужб к разработке приложения. Некоторые говорили, что программа разработана ФБР, другие утверждали, что если и не ФБР, то в софте непременно есть закладки.

Популярность TrueCrypt росла, пока весной 2014 года не произошло необъяснимое событие, повергшее интернет-общественность в шок. 28 мая 2014 проект TrueCrypt был закрыт. Точные причины закрытия проекта никому не известны и по сей день. Сами разработчики сообщили на официальном сайте, что использование TrueCrypt небезопасно, и предложили переходить на BitLocker, который всегда высмеивали.

Есть много версий и догадок о случившемся, мы приведем основные из них. Первая версия гласит, что разработчикам угрожали спецслужбы; вторая — что их переманили на работу в Microsoft, чем и объясняется реклама BitLocker; третья — им надоело продвигать и поддерживать проект, не приносящий денег; четвертая — они действительно обнаружили в продукте критическую уязвимость, которую не способны были исправить.

Интернет-сообщество погрузилось в споры о безопасности TrueCrypt, и одному Богу известно, сколько бы они продлились, если бы к началу апреля 2015 не был завершен независимый аудит TrueCrypt, на который было собрано свыше 60 000 USD пожертвований. Он не выявил никаких уязвимостей или серьёзных недостатков в архитектуре приложения и показал, что TrueCrypt является хорошо спроектированной криптографической программой.

Версия TrueCrypt: 7.1 а.

Год проверки: 2015.

Мы считаем, что, TrueCrypt 7.1 надежен, и закрытие проекта не связано с его безопасностью. А вот хронологически последняя версия программы (7.2) не является безопасной и полнофункциональной, по крайней мере, об этом предупреждают сами разработчики, и это мнение разделяют многие эксперты. Потому мы рекомендуем использовать последнюю стабильную и надежную версию — TrueCrypt 7.1а.

Ключи шифрования хранятся в памяти

VeraCrypt хранит свои ключи в памяти; на обычном персональном компьютере DRAM будет поддерживать его содержание в течение нескольких секунд после включения питания (или дольше, если температура понижена). Даже если есть некоторое ухудшение содержимого памяти, различные алгоритмы могут грамотно восстановить ключи. Этот метод, известный как атака с холодной загрузкой, успешно используется для атаки на файловую систему, защищенную TrueCrypt.

Физическая безопасность

Документация VeraCrypt утверждает, что VeraCrypt не в состоянии защитить данные на компьютере, если злоумышленник физически к нему получил доступ, и если VeraCrypt используется на зараженном компьютере пользователя. Это не влияет на общие случаи кражи, утери, или конфискации компьютера. Злоумышленник, имеющий физический доступ к компьютеру, может, например, установить клавиатурный перехватчик аппаратных средств/программного обеспечения, или установить любые другие вредоносные аппаратные средства или программное обеспечение, позволяющее атакующему получить незашифрованные данные (включая ключи шифрования и пароли), или дешифровать зашифрованные данные, используя полученные пароли или ключи шифрования. Поэтому, физическая безопасность — основная предпосылка защищенной системы. Атаки, такие как эта часто называют «атака злой горничной».

Вредоносные программы

Документация VeraCrypt утверждает, что VeraCrypt не может защитить данные на компьютере, если он имеет какие-то установленные вредоносные программы. Некоторые виды вредоносных программ предназначены для записи нажатия клавиш, в том числе набранных паролей, которые далее могут быть отправлены злоумышленнику через Интернет или сохраненных на незашифрованном локальном диске, с которого злоумышленник может их читать, когда получит физический доступ к компьютеру.

Модуль Trusted Platform Module

FAQ раздел сайта VeraCrypt утверждает, что на модуль Trusted Platform Module (TPM) не стоит полагаться для безопасности, потому что, если злоумышленник имеет физический или административный доступ к компьютеру и использует его впоследствии для изменений на нем, например, атакующий может внедрить вредоносный компонент, такой как аппаратная регистрация нажатия клавиш, которая может быть использована для захвата паролей или другой конфиденциальной информации. Так как TPM не мешает злоумышленнику злонамеренно вносить изменения на компьютер, VeraCrypt не поддерживает модуль TPM.

DeepSound

При создании зашифрованного контейнера в VeraCrypt мы задали разрешение *.mp4 но ты наверняка понимаешь, что если просто запустить этот файл ничего воспроизводиться не будет, поэтому давай добавим процессу реалистичности, а именно чтобы при запуске, например проигрывалась музыка т.е. наш файл нельзя будет отличить от обычного. Именно так делал Эллиот в сериале Mr.Robot, поэтому давай за ним повторим, а поможет нам утилита DeepSound (на самом деле подобных утилит довольно много, но мне нравится именно эта).

Начнём со скачивания и установки DeepSound. Качаем, как всегда с официального сайта http://jpinsoft.net/deepsound/download.aspx. Установка максимально стандартная, однокнопочная, проблем не возникнет.

И сразу после запуска нас встретит окно программы:

Здесь, в принципе, всё интуитивно понятно, но есть парочка нюансов, которые мы разберем на конкретном примере. Итак, давай что-нибудь спрячем в mp3 файле. Для этого, в первую очередь нужен mp3 файл, его можно выбрать нажав “Open carrier files” или просто перетащить в программу.

Теперь нужно добавить файлы которые хотим спрятать. Принцип ровно такой же, либо жмем “Add secret files” и выбираем нужные файлы, либо просто перетаскиваем в окно “Secret files”.

Дополнительно можно изменить папку по умолчанию куда будут сохраняться уже зашифрованные файлы и выбрать качество конечного аудио, от этого зависит какой объём зашифрованного контейнера будет выделен под спрятанные файлы, соответственно чем выше качество – тем меньше места под файлы. После выбора качества и добавления нужных фалов нажимаем “Encode secret files” (горячая клавиша F4) и видим окно кодирования файла:

Здесь выбираем формат вывода аудиофайла, если нужно меняем папку вывода, включаем шифрование и вводим пароль, затем жмём “Encode secret files”, после чего наши файлы будут зашифрованы и упакованы в аудиофайл.

Получить доступ к спрятанным файлам так же просто: перетаскиваем зашифрованный аудиофайл в окно программы, нас сразу спросят пароль, после ввода которого, в разделе “Secret file name” отобразятся наши секретные файлы, а после нажатия кнопки “Extract secret files” они скопируются в папку вывода по-умолчанию (Output directory). Как дополнительный бонус в DeepSound есть аудио конвертер,

Как видишь, чтобы обезопасить свою, какую-то, секретную информацию нужно потратить совсем немного времени и ещё меньше усилий, рассмотренные нами программы максимально просты, за счёт чего очень удобны в использовании, но при этом очень надёжны. Функционала этих двух утилит, в большинстве случаев, достаточно практически любому пользователю.

А у меня на сегодня всё, не забывай возвращаться, ведь мы ещё не посмотрели множество полезных утилит.

Твой Pul$e.

VeraCrypt

Начнем мы с утилиты VeraCrypt – это программа для шифрования данных, основная её фишка в её надёжности, асимметричные алгоритмы шифрования обеспечивают достаточно серьёзный уровень безопасности данных. Она бесплатная и работает вообще на любой операционной системе.

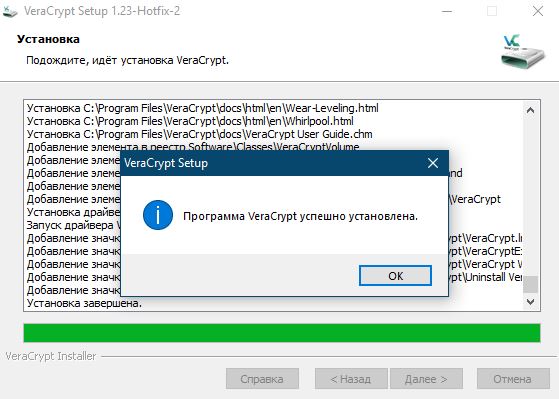

Качаем программу с официального сайта: https://sourceforge.net/projects/veracrypt/ и устанавливаем.

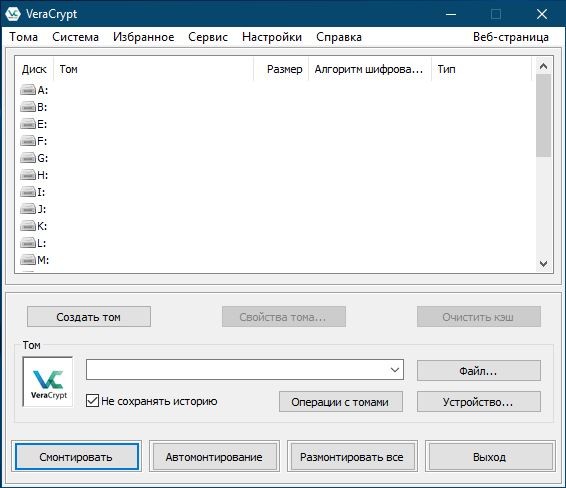

А после запуска видим интерфейс программы, который довольно прост и понятен.

Приступим сразу к созданию нашего зашифрованного контейнера. Контейнер, он же том, это одиночный файл-оболочка внутри которого хранятся, в зашифрованном виде, наши данные. Нажимаем “Создать том”.

И нам на выбор предложат три варианта:

“Создать зашифрованный файловый контейнер” – зашифрованный том будет размещен в файле. Самый распространённый вариант, подходит в большинстве случаев.

“Зашифровать несистемный раздел/диск” – можно зашифровать отдельный раздел или жёсткий диск, также можно зашифровать флешку. В некоторых ситуациях – весьма полезная опция.

“Зашифровать раздел или весь диск с системой” – тоже самое, что и предыдущий вариант только шифруется раздел с операционной системой. Тоже очень интересный вариант, не зная пароля – компьютер даже не получится включить, т.е. если кто-то получит доступ к твоему компьютеру, получить информацию он не сможет. Это намного надёжнее чем пароль от учетной записи системы или пароль от bios, они вообще для защиты от честных людей придуманы. Даже если достать жёсткий диск из системника и вставить в другой – расшифровать данные всё равно не получиться.

Ко второму и третьему варианту ещё прилагается возможность создать скрытый том или скрытую ОС. Т.е. в одном файле будет два тома, с разными файлами, каждому из них создаётся отдельный пароль, и открываться они будут в зависимости от того какой пароль введен. Соответственно, если вдруг, твои пальцы оказались зажаты в двери, ты с чистой совестью сообщаешь пароль от раздела с не очень важными данными – в итоге целы и пальцы и важные данные – профит. Скрытая ОС создается по такому же принципу – одна настоящая, другая поддельная.

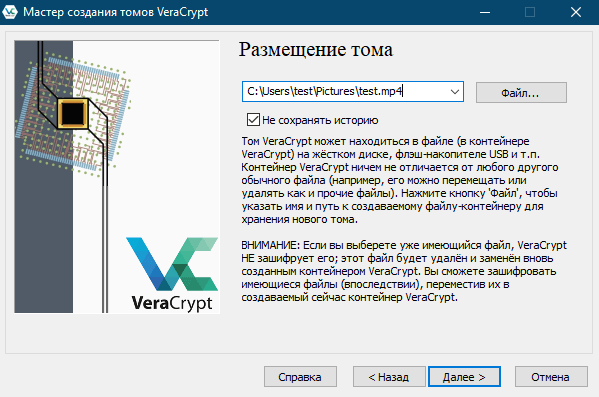

Так как мы рассматриваем вариант с шифрованием конкретных файлов выбираем первый вариант и нам предлагают выбрать между обычным томом и скрытым, выбираем обычный и после этого необходимо указать где будет находится наш контейнер.

Очень удобно, что можно поместить файл куда угодно и задать ему любое разрешение, мы, для примера, назовём test.mp4

Важно помнить, что на данном этапе не нужно выбирать существующий файл, потому что мы не зашифруем его, а удалим, при этом на его месте создастся контейнер с таким же именем

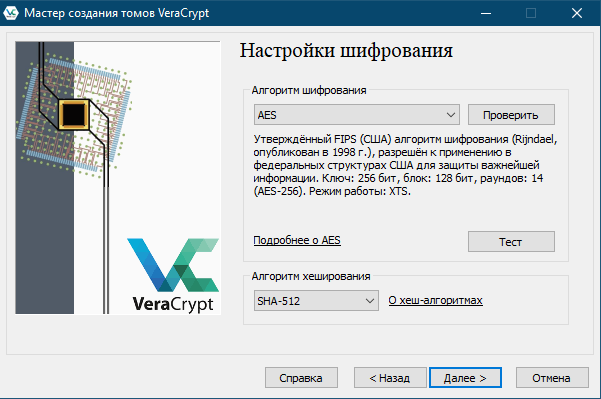

После этого нужно выбрать алгоритмы шифрования и хеширования, по умолчанию будут стоять AES-256 и SHA-512, если понимания принципов работы алгоритмов нет, то менять ничего не надо, эти два алгоритма вполне справляются со своей задачей.

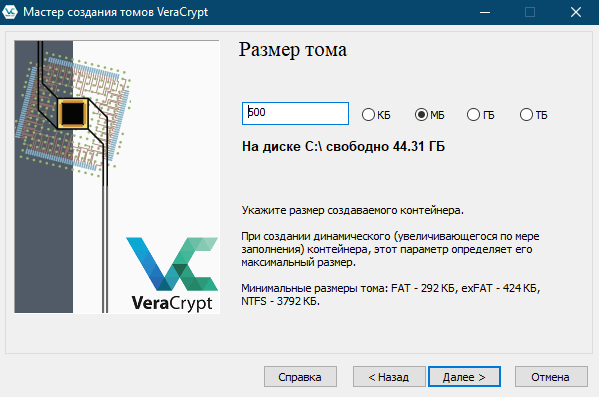

Следующим шагом нас спросят сколько места выделить под контейнер.

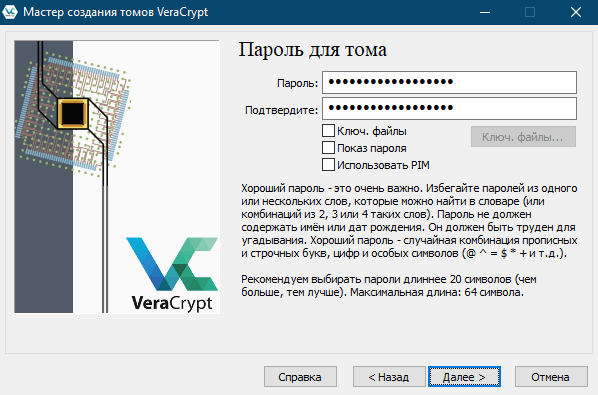

Следующий этап – создание пароля. Здесь как всегда – чем сложнее тем лучше, главное его потом не забыть.

И финальным шагом нас попросят подергать мышью, пока полоска заполнится зеленым, потом, если необходимо, можно изменить файловую систему и размер кластера, также можно сделать том динамическим т.е. его размер будет увеличиваться по мере его наполнения.

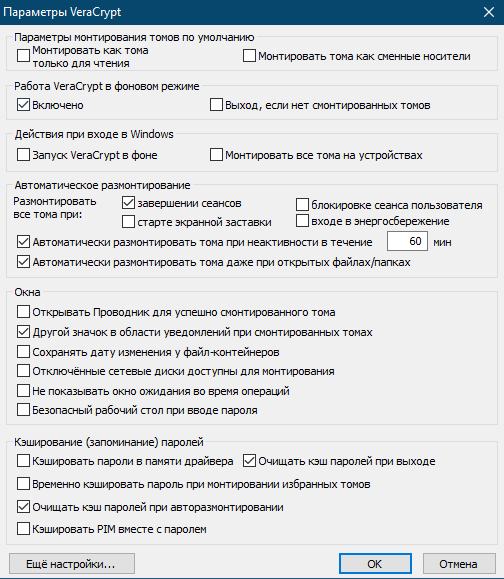

После нажатия кнопки “Разместить” мы увидим сообщение что том успешно создан, а соответственно можно с ним работать. Но перед этим стоит зайти в Настройки->Параметры и настроить их так как тебе удобно.

Обязательно стоит обратить внимание на параметры автоматического размонтирования томов, на мой взгляд, стоит включить автоматическое размонтирование при простое компьютера, остальное по вкусу. И ещё, не лишним будет зайти Настройки->Горячие клавиши и настроить себе комбинацию клавиш для экстренного размонтирования всех томов (ну мало-ли, всякое случается)

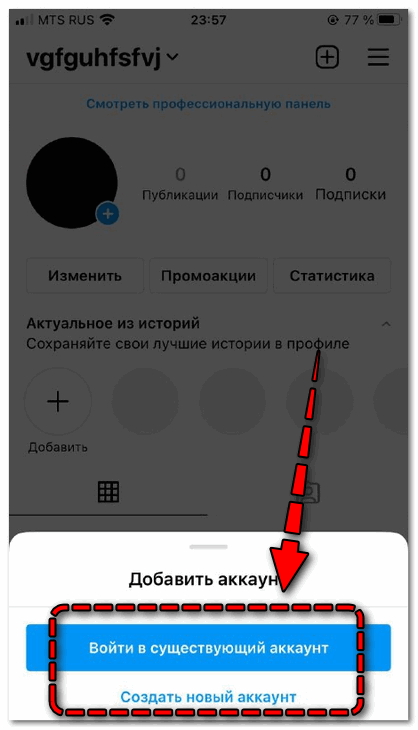

А вот после всех этих манипуляций уже можно смело монтировать созданный нами контейнер и начинать складывать туда всякие нужные файлики. Для этого нужно в главном окне программы выбрать букву диска, которая нравится, нажать Тома->Выбрать файл и выбрать созданный нами файл контейнера, после чего нажать “Смонтировать”, программа запросит у нас пароль и если мы введём его правильно, то смонтирует диск, после чего у нас в “Моём компьютере” появится наш том с которым можно работать как с флешкой.

Как вывод по VeraCrypt, можно сказать, что не смотря на кажущуюся простоту в работе этой программы, что кстати скорее плюс, чем минус, она обеспечивает очень серьёзный уровень защиты информации, которого более чем достаточно практически любому пользователю. А мы отправляемся дальше.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat:

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Полный бенчмарк и описание железа я публиковал в статье «hashcat + oclHashcat = hashcat».

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

II. Создание зашифрованного контейнера

VeraCrypt может организовать защиту ваших данных двумя способами: помещая их в защищенный контейнер или шифруя целиком весь диск. Начнем с первого способа.

1. Запустите программу. Если у вас 64-битная операционная система – файл VeraCrypt-x64.exe, если 32-битная – VeraCrypt.exe. Откроется основное рабочее окно программы.

Если по каким-то причинам программа запустилась на английском языке, выберите в меню «Settings» пункт «Language» и, соответственно, русский язык.

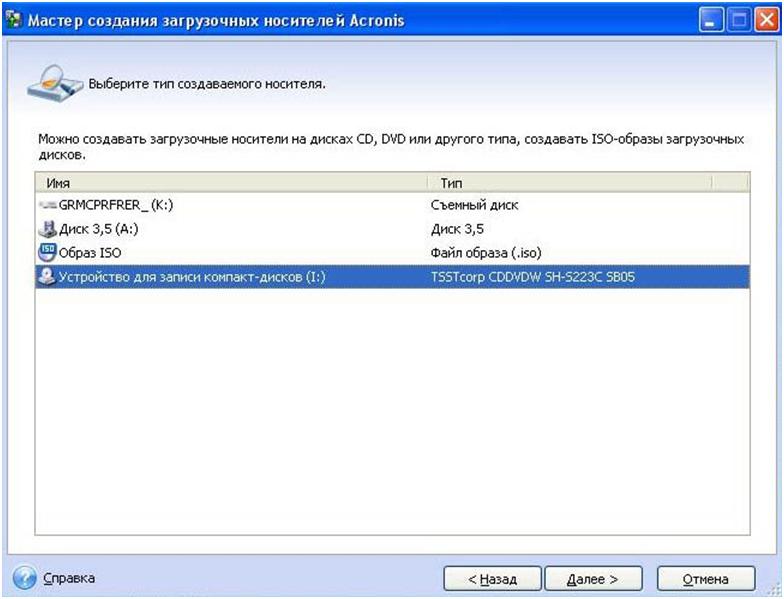

2. Нажмите кнопку «Создать том». Откроется окно мастера создания томов VeraCrypt.

3. Оставьте пункт, выбранный по умолчанию – «Создать зашифрованный файловый контейнер». Нажмите кнопку «Далее». Откроется окно выбора типа тома.

4. Оставьте пункт по умолчанию – «Обычный том VeraCrypt». (О скрытом томе мы расскажем потом). Нажмите кнопку «Далее». Нам предстоит выбрать место для контейнера.

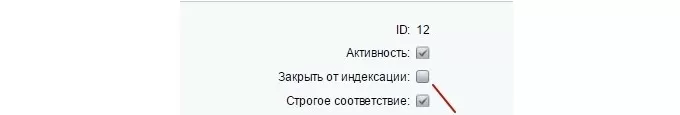

5. На этом этапе нужно выбрать место и название файла-контейнера. Не особенно переживайте по этому поводу: при необходимости файл можно переместить и переименовать. Нажмите кнопку «Файл…», выберите удобное место и придумайте название (любое) и нажмите кнопку «Сохранить». Убедитесь, что в поле «Не сохранять историю» установлена галочка (по умолчанию она должна там быть). Запомните, где находится этот файл и как называется. Нажмите кнопку «Далее».

6. Продвинутые пользователи могут почитать о том, какие алгоритмы шифрования использует VeraCrypt, и даже сделать выбор между ними

Мы же оставим все без изменений и нажмем кнопку «Далее», чтобы перейти к важному этапу: выбору размера тома.

7. Контейнер – как сундук, он ограничен в объеме, и этот объем мы задаем с самого начала. Советуем делать это с учетом важных файлов, которые вы собираетесь хранить внутри, лучше с запасом. Если впоследствии все-таки места не хватит, ничего страшного: всегда можно создать новый контейнер попросторнее. Выбрав размер, нажмите кнопку «Далее».

8. Настало время придумать пароль для защиты контейнера. Это очень важный пароль, и он должен быть по-настоящему надежным. (Позже мы покажем, как его можно сменить). Введите пароль дважды и нажмите кнопку «Далее». (Если пароль окажется, по мнению VeraCrypt, чересчур коротким, программа дополнительно сообщит об этом в небольшом окошке).

9. Пора создать наш файловый контейнер. В открывшемся окне можно выбрать, в частности, файловую систему. Если вы не собираетесь размещать в контейнере особо крупные файлы (4 Гб и более), рекомендуем выбрать FAT (из соображений совместимости), если такие крупные файлы вам нужны, то NTFS. Остальные параметры лучше оставить нетронутыми. Перемещая курсор мыши внутри окна, вы «помогаете» программе собирать случайные данные и увеличиваете криптостойкость ключей (полоска в нижней части окна). Когда вам надоест толкать курсор по экрану, нажмите кнопку «Разметить» и понаблюдайте за индикатором в центре окна. После того, как этот индикатор станет полностью зеленым, возникнет окошко «Том VeraCrypt успешно создан».

10. Нажмите «ОК», а затем «Выход», чтобы покинуть мастер создания томов.

Много шагов, да? К счастью, создавать контейнеры приходится не каждый день. На практике люди обычно создают один, реже два контейнера, и пользуются ими довольно долго – пока хватает места.

Может показаться, что ничего не изменилось. На экране то же окно VeraCrypt, что в самом начале. Это не совсем так: если вы воспользуетесь любым файловым менеджером (например, «Проводником»), то в указанной вами папке (шаг 5) найдете файл с выбранным вами именем и размером (шаг 7). Зашифрованный файл-контейнер создан. Чтобы им пользоваться, нужно его смонтировать.

Секрет 2. Удаляйте данные об открытых файлах и документах.

Вы, наверное, замечали, что Microsoft Word сохраняет информацию о названиях открытых документов. Аналогичным образом работают и Pages в macOS, и иные офисные программы, медиапроигрыватели сохраняют название видео, программы для просмотра изображений – названия картинок.

К этим данным можно получить доступ, даже когда криптоконтейнер демонтирован. Подобным образом работает софт для проведения криминалистического анализа. В случае с документами совет простой: создавайте названия, не выдающие содержание, по крайней мере, для самых важных документов.

Совет

Для важных документов создавайте названия, не выдающие их содержание и важность.

Совет

Очищайте информацию о просмотренных документах, особенно если речь идет о важных документах.

В случае с картинками все немного интереснее, так как сохраняются миниатюры (thumbnails) просмотренных картинок. Так в свое время был осужден педофил, хранивший все компрометирующие материалы в криптоконтейнерах, но не знавший, что миниатюры всех открытых картинок сохраняются в незашифрованном виде и могут быть просмотрены любым мало-мальски грамотным специалистом. Эти миниатюры и стали главным доказательством в его уголовном деле.

Один из популярных в России учебников по криминалистике содержит пример с фальшивомонетчиками, погоревшими на все тех же миниатюрах. Вы можете посмотреть миниатюры, которые сохранились у вас, по адресу: %userprofile%\AppData\Local\Microsoft\Windows\Explorer (Windows 7, 8, 10).

Как решать эту проблему? Вы можете просто удалить миниатюры, и лучше при помощи шредера, так как обычное удаление всегда оставляет возможность их восстановить. Не забывайте и про резервные копии, где удаленные миниатюры могут сохраниться, обязательно отключайте теневые копии Windows.

Совет

Очищайте информацию о просмотренных изображениях.

В Windows есть возможность полностью отключить создание миниатюр, мы расскажем об этом в главе, посвященной защите от криминалистического анализа. Однако это не исключит сохранение названий просматриваемых изображений.

Улучшения безопасности

Согласно его разработчикам, в VeraCrypt сделано несколько усовершенствований защите.

В то время как TrueCrypt использует 1000 итераций алгоритма PBKDF2-RIPEMD160 для системных разделов, VeraCrypt использует 327661 итераций. Для стандартных контейнеров и других разделов, VeraCrypt использует 655331 итераций RIPEMD160 и 500000 итераций SHA-2 и Whirlpool. В тоже время VeraCrypt немного медленнее открывает зашифрованные разделы, но эти преимущества делают программу не менее 10 и максимум примерно в 300 раз тяжелее для атаки грубой силой. «По сути, то, что может занять месяц, чтобы взломать TrueCrypt, с VeraCrypt может занять год».

Уязвимость в загрузчике на Windows была устранена, а также были сделаны различные оптимизации. Разработчики добавили поддержку SHA-256 с опцией шифрования загрузки системы, а также исправлена проблема безопасности ShellExecute. Linux и Mac OS X пользователи получают выгоду от поддержки жестких дисков с секторами, размером больше, чем 512. Linux также получил поддержку NTFS форматирование разделов.

Из-за улучшений безопасности, формат хранения VeraCrypt несовместим с TrueCrypt. Команда разработчиков VeraCrypt считает, что старый формат TrueCrypt слишком уязвим для атак АНБ, таким образом от этого нужно отказаться. Это одно из основных различий между VeraCrypt и его конкурентом CipherShed, поскольку CipherShed продолжает использовать формат TrueCrypt. Однако, начиная с версии 1.0f, VeraCrypt способен открывать и преобразовывать тома в формате TrueCrypt.

Mac OS X specifics:

Under MacOSX, the SDK for OSX 10.7 is used by default. To use another version

of the SDK (i.e. 10.6), you can export the environment variable VC_OSX_TARGET:

$ export VC_OSX_TARGET=10.6

Before building under MacOSX, pkg-config must be installed if not yet available.

Get it from https://pkgconfig.freedesktop.org/releases/pkg-config-0.28.tar.gz and

compile using the following commands :

$ ./configure --with-internal-glib $ make $ sudo make install

After making sure pkg-config is available, download and install OSXFuse from

https://osxfuse.github.io/ (MacFUSE compatibility layer must selected)

The script build_veracrypt_macosx.sh available under «src/Build» performs the

full build of VeraCrypt including the creation of the installer pkg. It expects

to find the wxWidgets 3.0.3 sources at the same level as where you put

VeraCrypt sources (i.e. if «src» path is «/Users/joe/Projects/VeraCrypt/src»

then wxWidgets should be at «/Users/joe/Projects/wxWidgets-3.0.3»)

The build process uses Code Signing certificates whose ID is specified in

src/Main/Main.make (look for lines containing «Developer ID Application» and

«Developer ID Installer»). You’ll have to modify these lines to put the ID of

your Code Signing certificates or comment them if you don’t have one.

Because of incompatibility issues with OSXFUSE, the SDK 10.9 generates a

VeraCrypt binary that has issues communicating with the OSXFUSE kernel extension.

Thus, we recommend using a different OSX SDK version for building VeraCrypt.

FreeBSD is supported starting from version 11.

The build requirements and instructions are the same as Linux except that gmake

should be used instead of make.

If you intend to implement a feature, please contact us first to make sure:

1) That the feature has not been implemented (we may have already implemented

it, but haven’t released the code yet).

2) That the feature is acceptable.

3) Whether we need help of third-party developers with implementing the feature.

Information on how to contact us can be found at:

https://www.veracrypt.fr/